Revista Controle & Instrumentação – Edição nº 284 – 2023 |

||||||||||||||||||||||||||||||||||||||||||||||||||

| ¤

Cover Page

|

||||||||||||||||||||||||||||||||||||||||||||||||||

| Segurança cibernética na Indústria 4.0 | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||

| O relatório de custo da violação de dados da IBM disponibiliza para os líderes de TI, de gerenciamento de riscos e de segurança, provas quantificáveis para ajudá-los a gerenciar melhor seus investimentos em segurança, perfil de risco e processos de tomada de decisão estratégica. As principais descobertas do relatório se baseiam na análise da IBM Security dos dados compilados pelo Ponemon Institute. Entre essas descobertas, destaca-se que o custo médio da violação de dados atingiu o valor mais alto de todos os tempos em 2023, chegando a US$ 4,45 milhões – um aumento de 2,3% em relação a 2022, e 15,3% sobre o custo médio de 2020. Embora a escalada de digitalização abra mais possibilidades de ataques, o relatório da IBM mostra que a IA e a automação da segurança foram investimentos importantes para reduzir custos e minimizar o tempo para identificar e conter violações. “As organizações que utilizaram amplamente esses recursos em sua abordagem tiveram, em média, 108 dias a menos para identificar e conter a violação. Elas relataram também uma redução de US$ 1,76 milhão nos custos da violação de dados, em comparação com as organizações que não utilizaram recursos de automação e IA de segurança”, cita o relatório. |

||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||

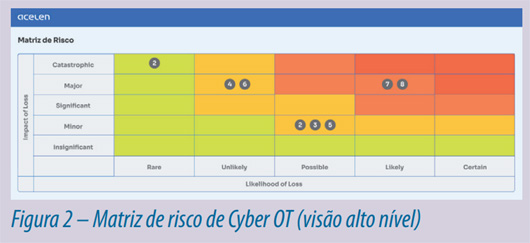

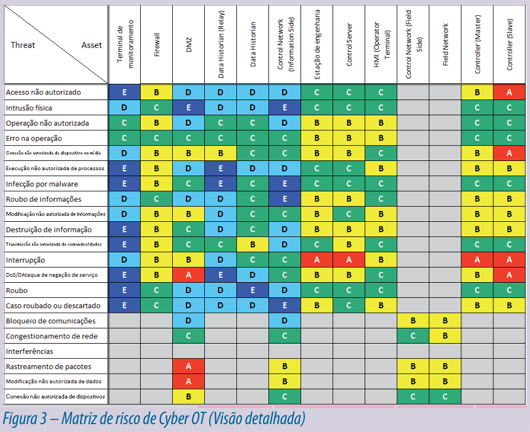

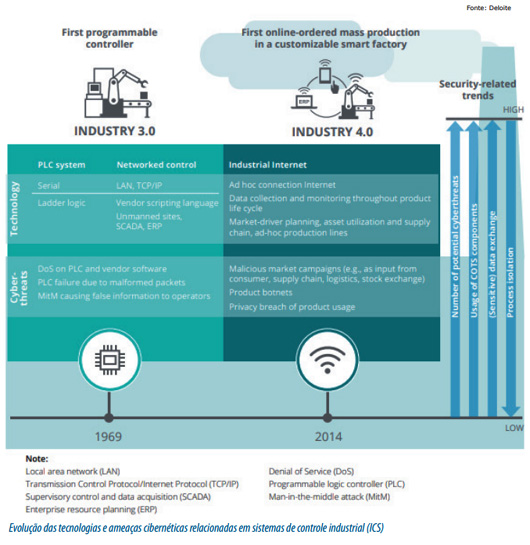

| Com os avanços da Indústria 4.0, vêm novos desafios, e garantir a segurança na indústria passa a ser uma necessidade primordial para manter a credibilidade, sustentabilidade dos negócios e o perfeito funcionamento da cadeia produtiva. As consequências de ataques cibernéticos podem ser financeiras, roubo de informações, sabotagem da produção, contaminação de produtos, acidentes ambientais, perdas de vidas e patrimônio, etc. A segurança cibernética se tornou então fundamental para garantir a tranquilidade social, política e econômica. É essencial compreender o conceito de risco e as ramificações de um ataque cibernético. À medida que as consequências se tornam mais graves, como a possibilidade de acidentes, perdas de vidas ou danos permanentes a ativos valiosos, as medidas de proteção precisam ser ainda mais robustas. A norma IEC62443 desempenha um papel crucial, ao quantificar o risco e fornecer diretrizes sobre como estruturar as defesas. A transformação digital trouxe a conectividade entre equipamentos, o uso de drones, a inteligência artificial, entre outras tecnologias que propiciam ganhos de produtividade, eficiência e segurança. A digitalização e o monitoramento remoto na indústria têm apresentado resultados operacionais interessantes, mas esses avanços podem deixar pontos mais vulneráveis a ataques cibernéticos. As estatísticas apontam que vulnerabilidades conhecidas e amplamente divulgadas em aplicações, sistemas operacionais e frameworks constituem o principal ponto de ataques cibernéticos bem-sucedidos. Mas nem sempre os ataques cibernéticos bem-sucedidos são resultados da falta de cuidado de uma organização. Às vezes, o sucesso se refere à agilidade dos cibercriminosos, que estão cada vez mais profissionalizados, e operando com base em soluções técnicas avançadas e dotadas de inteligência artificial. “A indústria não está indiferente nem imune aos ataques, e vem promovendo muitas palestras de conscientização e distribuindo comunicados aos colaboradores, disseminando cuidados para evitar ataques. Os sistemas atuais que interconectam equipamentos, por exemplo em refinarias e plataformas, podem possuir uma alta vulnerabilidade de ataque. Em termos de sistemas de controle e instrumentação, há um parque instalado enorme desatualizado, e que não possui proteção adequada, o que tornam o ambiente favorável e altamente vulnerável a um ataque. A segurança de qualquer planta de processo sempre foi um problema, agora imagine em setores bilionários como o setor de óleo e gás. Após coletar dados suficientes, os cibercriminosos podem assumir o controle operacional. Se isso acontecer em uma planta de óleo e gás, poderá disparar falsos alertas que, se não verificados, podem causar mais danos do que o evento real, ao receberem uma resposta inadequada. O setor de petróleo e gás constitui uma das partes fundamentais do setor de infraestrutura crítica de um país, razão pela qual a segurança cibernética deve ser a preocupação número um para a maioria das operações. Ataques bem-sucedidos podem ter efeitos catastróficos, e resultar em um efeito cascata afetando a cadeia produtiva, outros subsetores e mercados”, pontua Cassiolato. |

||||||||||||||||||||||||||||||||||||||||||||||||||

| Antes da chamada conectividade, havia ameaças de danos físicos e, em seguida, à segurança dos dados, com contra-ataques físicos; agora, à conectividade, juntou-se a interconectividade, e os hackers podem acessar remotamente um dispositivo, e assumir o controle de todo um ecossistema. Mas esse parque instalado e desatualizado não foi esquecido; ele está no radar de quem ataca e de quem vende solução. Ele é uma colcha de retalhos de sistemas de controles e redes novas e antigas, vários equipamentos instalados ao longo do tempo, vulnerável, interconectado para além dos sistemas operacionais e das redes de controle industrial; ele alcança as redes de negócios – e viceversa. Consequentemente, existem, potencialmente, milhares de pessoas com acesso direto e indireto a sistemas críticos e, literalmente, dezenas de milhares de maneiras de invasores atacarem esses sistemas. Vale lembrar que, nas últimas décadas, as redes de TI e de automação convergiram, se integraram. Mas, haveria uma arquitetura de segurança cibernética especial para refinarias, petroquímicas, manufaturas etc.? e ainda, existiriam protocolos de comunicação e tecnologias menos vulnerável? Guilherme Neves avisa: no caso de refinarias e petroquímicas temos de ter especial atenção ao HAZOP, principalmente nos sistemas de tomada de gás, controle de pressão e tochas; estes sistemas têm maior nível de criticidade, podendo um incidente cibernético facilmente se transformar em acidente, com perdas de vidas humanas, desastres ambientais e perda da integridade da planta. “Nos sistemas de manufatura, atenção especial deve ser dada às máquinas rotativas e unidades robóticas, porque normalmente estes equipamentos têm um intertravamento no acesso, evitando a entrada de pessoas com os equipamentos em funcionamento, um ataque simples removendo este intertravamento pode ser potencialmente danoso; já temos casos de acidentes fatais com robôs industriais, quando desabilitados do intertravamento do controle de acesso. E os padrões abertos são sempre bem-vindos, pois eles popularizam a tecnologia, e na sua maioria têm um avanço significativo a curto prazo. O grande problema dos sistemas abertos é a governança das implementações, isto é um fator de risco. A assessoria de um profissional de CyberOT – que protege os sistemas e redes que controlam os processos físicos e industriais –, durante o projeto e implantação, é fundamental para uma arquitetura segura, seja ela aberta ou não”. A primeira coisa a se fazer é uma primeira análise técnica e criteriosa nas redes corporativa e de instrumentação do parque instalado, analisando seus pontos fracos dia a dia, verificando as possíveis portas de acessos de dados, de acessos às redes, verificação das regras de conexão de dispositivos em redes Ethernet , redes sem fio desprotegidas e que não exigem registros e autorizações prévias dos dispositivos, a implantação de uma política de cibersegurança com infraestrutura especializada e a defesa em profundidade é o que pode garantir um nível a mais em termos de segurança. Um ponto a se destacar é que nem mesmo plantas sem acesso à Internet estão livres de problemas de segurança cibernética. Por exemplo, empresas prestadoras de serviços podem introduzir – intencionalmente ou não – programas maliciosos. E ainda, sistemas de automação podem estar vulneráveis, assim como controladores lógicos programáveis infectados, configurações malfeitas, etc. O mais importante é o “Mindset” assumindo que todos estão em risco. “Em um cenário prático, um ataque cibernético direcionado a uma indústria metalúrgica pode resultar em prejuízos significativos para a empresa, como a parada da produção. Entretanto, ao considerar um ataque a uma refinaria ou uma planta petroquímica, as repercussões podem ser catastróficas, não apenas para a empresa, mas para toda uma comunidade, que depende ou é abastecida por essa indústria. Essas consequências podem afetar uma cadeia produtiva mais ampla, e até mesmo ter impactos em escala nacional. É crucial ressaltar que a análise das consequências de um incidente deve iniciar prioritariamente pelo aspecto da segurança das pessoas que trabalham na empresa. Assim, a realização de uma avaliação de risco, também conhecida como Risk Assessment, constitui o primeiro passo fundamental para definir a arquitetura de cibersegurança adequada. Essa abordagem proativa, não apenas protege os ativos e a operação da empresa, mas também resguarda a segurança e o bem-estar das pessoas envolvidas, estabelecendo uma base sólida para enfrentar desafios cibernéticos em ambientes industriais”, diz Erik Maran. “Muitas empresas vão focar em soluções técnicas, mas esquecem as pessoas. E a primeira coisa é conscientizar as pessoas de que todos na organização têm um papel a desempenhar no bom gerenciamento da segurança cibernética, não apenas as pessoas que lidam com os problemas de TI”, lembra Cassiolato, que ainda destaca a necessidade de se fazer uma análise antes da instalação no hardware/ software, o que pode ser demorado, mas é uma etapa crucial. “Se você não sabe onde estão suas vulnerabilidades, como pode elaborar uma estratégia de proteção? Depois de compreender o sistema e as vulnerabilidades, deve-se estar atento para proteger os dados confidenciais, durante todo o ciclo de vida da planta e operação. Que tipo de controle de segurança se deve colocar em relação aos dados? A natureza dos dados informa qual tipo de controle de segurança usar. Uma análise de riscos pode ser qualitativa ou quantitativa, oferecendo possibilidades de abordagem rápida e mais precisa da relação custo/benefício, entres os riscos identificados e as medidas de segurança colocadas em questão. Algumas empresas adotam a gestão de riscos de acordo com a ISO 31000, que estabelece os princípios e orientações a partir de um framework universal e especifica diretrizes para fatores que devem ser considerados na gestão de riscos. Existem outras metodologias de análises, como estáticas e dinâmicas” |

||||||||||||||||||||||||||||||||||||||||||||||||||

| Guilherme Neves é taxativo: “É fundamental ter um programa interno de conscientização dos riscos cibernéticos, criação de políticas e procedimentos, e o diálogo constante para criar uma cultura de cibersegurança na empresa. Eu defendo que no SIPAT deveria ter um dia de Cibersegurança industrial, já que um incidente de CyberOt pode transformar-se em um acidente de trabalho. Uma questão pertinente e que deve ser levada em consideração é incluir o profissional de cyber em todos os projetos de engenharia, da mesma forma que são incluídos os profissionais de HSE, instrumentação e projeto. A cibersegurança faz parte do SAFETY, ou seja, da segurança operacional da planta, e não pode ser negligenciada na hora do projeto”. | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||

| Todo cuidado é pouco porque, em redes industriais, nem sempre estabelecer controle de segurança de borda garante proteção adequada; existem inúmeras outras formas de ataques que podem ameaçar as redes, sejam ataques realizados por insiders ou mesmo dispositivos e equipamentos, infectados e conectados diretamente à rede. O relatório da IBM mostra que ‘apenas um terço das empresas descobriu a violação de dados por meio de suas próprias equipes de segurança, destacando a necessidade de melhorar a detecção de ameaças. 67% das violações foram relatadas por terceiros benignos ou pelos próprios invasores e, quando os invasores revelaram a violação, isto custou às organizações quase US$ 1 milhão a mais, em comparação com a detecção interna. Mas, como ter certeza de que um instrumento não vem de fábrica “bichado”? Afinal, um vetor de ataque amplamente utilizado nos dias de hoje consiste na inserção de malwares ou vulnerabilidades (backdoors) em equipamentos industriais novos ou enviados para reparo/manutenção. “A prática de inspecionar digitalmente esses equipamentos, seja recém-adquiridos ou retornando de reparo, para identificar a presença de malwares, ainda não está integrada à cultura industrial de maneira generalizada. Não tenho conhecimento de empresas que tenham adotado esse procedimento como parte de suas políticas de cibersegurança”, conta Erik Maran. Atualmente, existem produtos disponíveis no mercado que possibilitam a realização dessa inspeção de forma automatizada e segura. Essas soluções têm como objetivo principal contribuir para o desenvolvimento de políticas e procedimentos de cibersegurança em ambientes de OT. A introdução dessas ferramentas, não apenas reforça a segurança contra ameaças cibernéticas, mas também representa um avanço significativo na criação de uma postura mais proativa, em termos de segurança industrial. Essa abordagem busca mitigar riscos potenciais, relacionados à presença inadvertida de malwares em dispositivos industriais, promovendo assim a integridade e confiabilidade contínuas dos sistemas, ao longo de seu ciclo de vida. E ainda vale pensar que o perfil dos hackers é muito distinto, que hoje são responsáveis por crimes que movimentam bilhões de dólares todos os anos, podendo ou não estar envolvidos com interesses de países e organizações com vários objetivos, como espionagem, sabotagem, desestabilização e financeiros. E os planos para monitorar, contar e responder da TO são distintos dos planos da TI; envolvem diferentes tipos de dispositivos, protocolos de comunicação, diferentes tipos de táticas, técnicas e procedimentos específicos para os grupos de ameaças industriais. A própria investigação pede diferentes ferramentas e linguagens, e ainda gerenciar isso tudo em um incidente é diferente para dutos, plataformas de óleo e gás, redes elétricas e fábricas de alimentos ou automóveis. Simulações aqui são uma boa ajuda. Erik Maran lembra que todos os protocolos de comunicação e sistemas industriais enfrentam o risco de ataques cibernéticos. Em sua maioria, os protocolos de comunicação industrial foram inicialmente desenvolvidos com foco na eficiência das comunicações industriais. Contudo, atualmente, organizações como ODVA, PROFIBUS.ORG, OPC Foundation, entre outras, estão implementando melhorias e recursos de cibersegurança em seus protocolos. Essa evolução reflete a crescente conscientização sobre a importância da segurança cibernética na indústria. A integração de medidas de proteção em protocolos estabelecidos é fundamental para mitigar riscos, e garantir a integridade dos sistemas industriais. Essas ações, não apenas visam à eficiência operacional, mas também à resistência contra possíveis ameaças digitais. |

||||||||||||||||||||||||||||||||||||||||||||||||||

| É relevante destacar que as estratégias de segurança cibernética do Open Process Automation Standard (OPAS) estão alinhadas com os padrões estabelecidos pela ISA/IEC 62443. Essa conformidade com normas reconhecidas evidencia o compromisso com práticas sólidas de segurança, proporcionando uma base confiável para a implementação de sistemas abertos e automatizados. A convergência entre a eficiência operacional e a segurança cibernética é essencial para fortalecer a resiliência dos ambientes industriais, diante das ameaças digitais em constante evolução. | ||||||||||||||||||||||||||||||||||||||||||||||||||

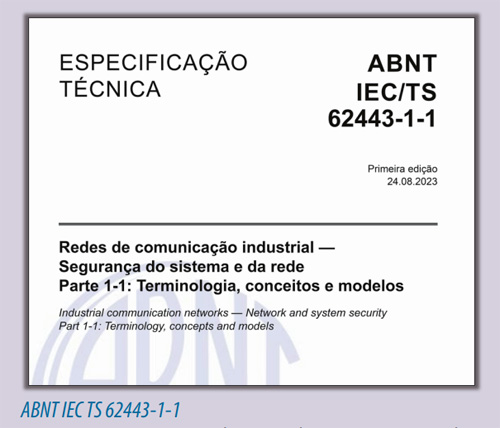

| Atualmente, a ISA/IEC 62443 é amplamente reconhecida como a norma global estabelecida para segurança de sistemas de automação industrial. Essa norma oferece um conjunto abrangente de diretrizes, que englobam todas as fases da segurança de componentes e sistemas de automação industrial, cobrindo todo o ciclo de vida desses sistemas. A ISA/IEC 62443 é adotada na Europa, nos Estados Unidos e em diversos outros países, estabelecendo-se como o padrão referencial para cibersegurança em ambientes de Tecnologia Operacional (OT). Além da ISA/IEC 62443, destacam-se também a NERC CIP (Critical Infrastructure Protection da North American Electric Reliability Corporation) e o NIST (National Institute of Standards and Technology). Ambas possuem normas e padrões dedicados à aplicação de cibersegurança em sistemas industriais. Essas referências adicionais contribuem para um panorama mais amplo e globalizado, promovendo práticas consistentes e eficazes de proteção contra ameaças cibernéticas em infraestruturas críticas, especialmente no setor de automação industrial. Ao seguir essas diretrizes e padrões reconhecidos, as organizações podem fortalecer significativamente a resiliência de seus sistemas industriais, diante dos desafios emergentes de segurança digital. | ||||||||||||||||||||||||||||||||||||||||||||||||||

| Por onde começar? Implementar uma lista de permissões de pessoas e aplicativos é muito eficaz contra malware – é importante saber exatamente o quão seguro os aplicativos são. Também, garantir a configuração adequada e realizar o gerenciamento de patches é fundamental. Para isso, a orientação é baixar as atualizações com assinaturas digitais e hashes (algoritmos matemáticos para a criptografia), fornecidos pelos fornecedores. | ||||||||||||||||||||||||||||||||||||||||||||||||||

| “Na prática, o que acontece é que estes procedimentos são demorados e muitas vezes não são executados devido à necessidade de constante verificação humana, por isso surgiram ferramentas que auxiliam quem é responsável por garantir que estas atividades sejam realizadas. Uma solução de gerenciamento de patch automatizado é importante para mitigar e prevenir riscos de segurança, além de acelerar o processo. Vale comentar que o patch de software se concentra na resolução ou correção de problemas que afetam uma funcionalidade, mas, hoje em dia, com o progresso de ameaças mais direcionadas e sofisticadas acontecendo em ciclos mais curtos, o foco da correção está mudando. A velocidade com que os cibercriminosos exploram as vulnerabilidades é muito maior que a capacidade das empresas de corrigirem as falhas de software, permitindo que os cibercriminosos obtenham os recursos que precisam, para explorar vulnerabilidades, o que envolve riscos”, comenta Cassiolato. Esta corrida para corrigir defeitos conhecidos de software traz uma nova abordagem, chamada Virtual Patching – um processo de abordagem de falhas, que envolve a implementação de uma camada de política de segurança, que evita e intercepte a exploração de vulnerabilidades. Isso inclui recursos para inspecionar e bloquear atividades maliciosas no tráfego da web, detectar e prevenir ataques a aplicativos ou sistemas operacionais, e implementar de forma eficiente correções em ambientes locais ou em nuvem. E dá a chance de revisar, testar e agendar patches de software oficiais, sem deixar o sistema crítico em risco; ao contrário da correção tradicional, o patch virtual permite que uma falha seja corrigida sem tocar em suas bibliotecas, no sistema operacional ou mesmo no dispositivo em que ele está sendo executado. Essa correção se concentra em solucionar temporariamente o problema, alterando ou eliminando comportamentos perigosos, assumindo o controle das entradas e saídas de aplicativos; tem como alvo os ataques que utilizam uma vulnerabilidade conhecida, e preventivamente interrompem e bloqueiam o tráfego de rede, antes que o cibercriminoso explore o sistema de destino. Outra etapa é isolar a rede corporativa da rede de controle de automação, especialmente da Internet. Revisar a conectividade com requisitos bem definidos é fundamental, onde deve-se permitir apenas conectividade em tempo real com redes externas onde houver um requisito da real necessidade definido. Bloquear todas as portas não utilizadas e desativar todos os serviços não utilizados faz parte desta análise pela segurança. |

||||||||||||||||||||||||||||||||||||||||||||||||||

| “Certamente, o virtual patching é uma técnica com estratégica para responder a um evento pontual de forma rápida, no entanto, não é uma ação que substitui as correções definitivas. O risco de incidentes só é eliminado ao implantar patches permanentes, sempre que possível. E construir um ambiente com redes segmentadas me parece ser o mais adequado porque, dessa forma, pode-se limitar danos de uma violação de uma rede, se o malware for introduzido de alguma forma no sistema de controle ou na rede corporativa. É importante capturar todos os ataques em um local e, desta forma, evitar a capilaridade do ataque ao sistema como um todo”, pontua Cassiolato. | ||||||||||||||||||||||||||||||||||||||||||||||||||

| Sempre evitar contas padrão e criar níveis de acesso com autenticações, assim como reduzir os privilégios para apenas aqueles necessários para as funções de um usuário, e implementar políticas de senha seguras com credenciais, separadas para zonas corporativas e de controle, é a melhor prática. Nunca compartilhar dados ou informações, confidenciais ou críticas, entre redes corporativas e de controle, é fundamental. Também implementar acessos remotos seguros – não se devem permitir conexões persistentes para fornecedores ou usuários de negócios. E utilizar sempre conexão controlada e com autenticação... Erik Maran acredita que a segurança cibernética é uma responsabilidade compartilhada, onde a preparação da equipe é tão crucial quanto a implementação de tecnologias avançadas. Uma equipe treinada e consciente dos riscos constitui uma linha de defesa essencial contra as ameaças cibernéticas. Essas práticas, não apenas fortalecem a resistência da organização aos ataques, mas também promovem uma cultura de segurança, que permeia todos os níveis da empresa, contribuindo para a salvaguarda contínua dos ativos e operações críticas. |

||||||||||||||||||||||||||||||||||||||||||||||||||

| Erik é um dos poucos profissionais certificados no Brasil, e sua motivação para obter a certificação em todos os quatro módulos da norma ISA/IEC 62433 está intrinsecamente ligada à essência da Westcon. “Nossa filosofia sempre envolve o constante aprimoramento nas áreas em que atuamos, visando a oferecer serviços de excelência ao mercado. Além disso, essa certificação é de suma importância, uma vez que desempenho o papel de instrutor certificado da ISA EUA para a norma ISA/IEC 62443, no Brasil. Possuir esse conhecimento normativo e as respectivas certificações é essencial para assegurar a qualidade dos treinamentos que conduzo. Dia a dia, os conhecimentos adquiridos com a norma ISA/IEC 62433 são valiosos, pois, proporcionam uma compreensão mais aprofundada das especificidades e requisitos necessários para a aplicação dos conceitos de cibersegurança em sistemas de automação industrial. Esses sistemas apresentam características distintas dos sistemas de TI. Essa compreensão é fundamental para orientar nossos clientes e parceiros na correta implementação de soluções e produtos destinados à cibersegurança OT, garantindo que essas medidas não interfiram negativamente na performance de seus sistemas de automação industrial. O conhecimento detalhado da norma, não apenas fortalece a nossa expertise, mas também contribui significativamente para a segurança e eficiência dos ambientes industriais que atendemos. É uma infinidade de coisas a fazer, e a tendência tem sido substituir modelos de confiança estáticos pelos modelos dinâmicos sob o lema Confiança Zero, mas encontram dificuldade em traduzir isso numa estratégia com um roteiro, projetos e resultados mensuráveis. O que abre a brecha para que a expressão Zero Trust vire apenas uma chamada de fornecedores, querendo vender sua solução. Então, é bom lembrar que confiança zero é um paradigma que enfatiza princípios de segurança cibernética de uma considerável gama de tecnologias. O Zero Trust pode levar a assumir que se está seguro, mas as empresas recorrem a estratégias de confiança zero como forma de limitar a exposição e os impactos das ameaças. De fato, existem protocolos úteis a seguir e produtos excelentes, que podem ajudar a prevenir a maioria dos ataques cibernéticos. No entanto, mesmo se você dedicar enormes recursos financeiros em firewalls e redes privadas virtuais (VPNs), se sua equipe não estiver treinada para evitar violações, é provável que ocorram ataques cibernéticos. |

||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||

| LEIA MAIS NA EDIÇÃO IMPRESSA | ||||||||||||||||||||||||||||||||||||||||||||||||||

| |

||||||||||||||||||||||||||||||||||||||||||||||||||

| DESEJANDO MAIS INFORMAÇÕES: redacao@editoravalete.com.br | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|