Revista Controle & Instrumentação – Edição nº 264 – 2021 |

||||||

| ¤

Cover Page

|

||||||

| Portas abertas para ataques | ||||||

|

||||||

| Neste mês de junho, o Departamento de Justiça

dos EUA anunciou que conseguiu recuperar

parte do resgate pago aos hackers que atacaram o Oleoduto Colonial – duto que fornece cerca de

metade da gasolina da Costa Leste – interrompendo por

uma semana o suprimento de combustível. Foram recuperados 64 das 75 Bitcoins pagas e, aparentemente, o

FBI tinha a chave digital necessária para isso – como ele

conseguiu esse acesso não foi divulgado. O ataque foi

atribuído ao DarkSide, um grupo criminoso de hackers

com sede na Europa Oriental, e não ligado a nenhum

estado-nação. É um exemplo de vulnerabilidades de segurança cibernética. A Colonial pagou US$ 4,4 milhões em Bitcoins – que agora valem consideravelmente menos. Mas, custará à Colonial dezenas de milhões de dólares mais, restaurar seus sistemas. Os ataques de ransomware geralmente usam malware para bloquear as empresas de seus próprios sistemas, até que o resgate seja pago; têm como alvo tudo, desde empresas privadas até o governo, hospitais e sistemas de saúde. A Bloomberg relatou que a violação aconteceu por meio de uma senha, vazada para uma conta antiga que tinha acesso à VPN usada para acessar remotamente os servidores da empresa. A conta supostamente não tinha autenticação multifator, então, os hackers só precisavam saber o nome de usuário e a senha para obter acesso ao maior oleoduto de petróleo do país. Outro ataque que ganhou os jornais do mundo aconteceu em 13 de dezembro de 2020, quando a FireEye anunciou a descoberta de uma invasão sofisticada da SolarWinds (conhecida como SUNBURST), que afetou várias agências governamentais dos EUA, clientes comerciais e empresas de consultoria. Foi determinado que a infiltração aconteceu por Cavalo de Tróia. Em 2017, o Brasil sofreu sua primeira onda de ataques cibernéticos – que chegou aos jornais. Foram afetadas empresas, como a Petrobras, a Telefônica/Vivo; órgãos públicos, como Instituto Nacional de Seguridade Social (INSS), Superior Tribunal de Justiça (STJ), o Tribunal de Justiça do Distrito Federal e Territórios (TJDFT), o Tribunal Regional do Trabalho de São Paulo (TRT-SP) e o Ministério Público do Estado de São Paulo (MP-SP). O vilão era o WannaCry, cujo ataque a 75 países foi feito por meio de arquivos infectados, enviados por e-mails – ataque que só perde para o Morris Worm, escrito em 1988, por um estudante da Universidade de Cornell, que infectou cerca de 10% dos computadores conectados à Internet, na época. Segurança cibernética começou a ganhar atenção da indústria com o Stuxnet – que foi manchete no mundo em 2010, e cuja origem ainda é um mistério, apesar dos rumores de que as agências de inteligência americana e israelense queriam usá-lo para sabotar o programa nuclear iraniano, versão plausível, já que o malware tornou as centrífugas de enriquecimento de urânio inoperáveis, atrasando em anos o desenvolvimento do programa nuclear daquele país. Teorias à parte, os ataques se têm tornado cada vez mais complexos, mas ajudam a fortalecer as demandas por padrões de segurança cibernética. |

||||||

|

||||||

| Então, é importante saber que tecnicamente, um vírus é um script malicioso que, quando executado, se replica em seu software, e pode roubar informações pessoais, ou impedir que se acessem dados essenciais. Nos últimos anos, ficou “mais fácil” se defender dos vírus, se houver um antivírus atualizado instalado, mas o crime cibernético está mais vivo do que nunca, graças ao malware que, ao contrário de vírus, é um termo abrangente, que engloba vírus, worms, spyware, ransomware, adware, trojans, keyloggers e outros softwares maliciosos. | ||||||

|

||||||

|

||||||

|

||||||

|

||||||

|

||||||

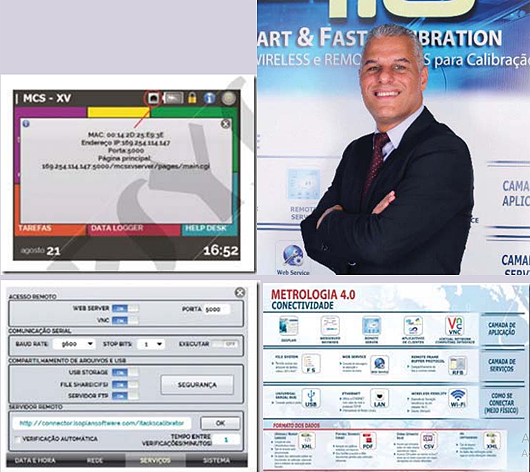

| Para Rafael Granha, o melhor antivírus é a constante

atualização dos sistemas. “Sabemos que manter a atualização é um grande desafio para plantas industriais. A boa

notícia é que o Windows 10 e Windows Server 2019 possuem mecanismos de segurança nativos, que permitem

utilizar a proteção antivírus e anti-malware via Microsoft

Defender”. “No momento inicial de escolher a defesa, penso que é importante fazer um assessment (agnóstico), para que sejam apontadas as necessidades dos processos, sejam eles corporativos ou industriais. De acordo com suas vulnerabilidades, pesquisar as ferramentas que mais atendem a elas. Vale ressaltar que a tratativa industrial requer muitos cuidados, pois, nem todos os fabricantes de soluções industriais (CLPs, SCADAs E SDCDs) estão aptos a incorporarem os antivírus de mercado e, nestes casos, é necessário saber se o fabricante da solução de automação é compatível/homologada para o antivírus que será implantado; em muitos casos, se esta condição não for observada, há riscos de interrupção da operação dos sistemas. Sistemas antivírus tradicionais são baseados em assinaturas, ou seja, comparam o código executado com uma base de dados interna para detectar/bloquear ameaças. Esses sistemas evoluíram, para o que o Rafael chamou de Endpoint Detection e Response (EDR), que possuem múltiplos mecanismos de detecção, além de uma inteligência artificial para responder (remediar) os dispositivos, em caso de detecção. Para ambientes corporativos, softwares com essa característica são as melhores opções. Uma boa dica para os dois casos é ter em mente a necessidade de aquisições com contrato de suporte técnico e atualizações diárias de softwares”, explica Ronaldo. “A segurança deixou de ser um acessório, para ser item essencial para garantir a disponibilidade. Sem ela, processos de negócios podem parar em segundos, após serem ligados. Portanto, fornecedores de sistemas de automação devem ser responsáveis em estabelecer as melhores práticas de segurança cibernética, adotando medidas de desenvolvimento seguro (a exemplo da ISO/IEC 15408), e arquiteturas de segurança conforme as normas, a exemplo da ISA/IEC 62443”, afirma Thiago Branquinho. |

||||||

|

||||||

|

||||||

| É “obrigação dos fornecedores de tecnologia de automação – dos instrumentos até a camada de software – preocupar-se com aspectos de segurança de seus produtos e serviços. Este sempre foi um fator importante, mas, diante do contexto de Indústria 4.0, onde o nível de integração entre as diferentes camadas de tecnologia é ainda maior – e crescente –, segurança, tornou-se imprescindível. E a preocupação deve ser de todos os envolvidos: usuários finais, integradores de sistema e fornecedores de tecnologia” (Carlos Paiola). | ||||||

|

||||||

| “É obrigação dos fornecedores de tecnologia prever

as devidas adaptações e recursos necessários para

aumentar a confiabilidade e disponibilidade de seus

produtos e, desta forma, diminuir ao máximo os riscos

operacionais” [Carlos Paiola].

De acordo com o que preconiza a IEC62443, um framework de CyberSecurity Industrial envolve os fornecedores de equipamentos industriais, os OEM/Integradores de Sistemas, e os Usuários Finais. É responsabilidade dos fornecedores de equipamentos industriais, manter uma infraestrutura de ICS CERT, monitorando toda e qualquer ameaça interna ou externa, que possa ter impacto de CyberSecurity dos equipamentos comercializados por essas empresas. |

||||||

|

||||||

|

||||||

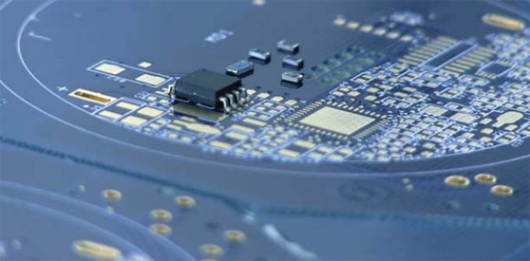

| É consenso: é responsabilidade das empresas fornecedoras de equipamentos industriais

manter as atividades de ICS CERT durante todo o ciclo de vida dos produtos, desde a sua concepção (secure

by design), fabricação, operação, até o momento em que

esse produto entra em processo de descontinuação. E

essa trabalheira toda pode ser facilitada... Makarovsky conta que já estão disponíveis circuitos baseados em processadores certificados e à prova de ataques, por concepção, ou “by design”. Os chips certificados pelo Azure Sphere de parceiros fabricantes de hardware incorporam tecnologia de segurança Microsoft, para fornecer conectividade e um hardware confiável de origem. O Sistema Operacioanl Azure Sphere adiciona camadas de proteção e atualizações contínuas de segurança, para criar uma plataforma confiável para novas experiências de IoT. O Serviço de Segurança do Azure Sphere agencia a relação de confiança para a comunicação de dispositivo para nuvem, detecta ameaças, e renova a segurança do dispositivo IoT. E, ainda, os especialistas em segurança da Microsoft monitoram ameaças emergentes, garantem atualizações nos desenvolvimentos, e fornecem manutenção contínua, por uma década. |

||||||

|

||||||

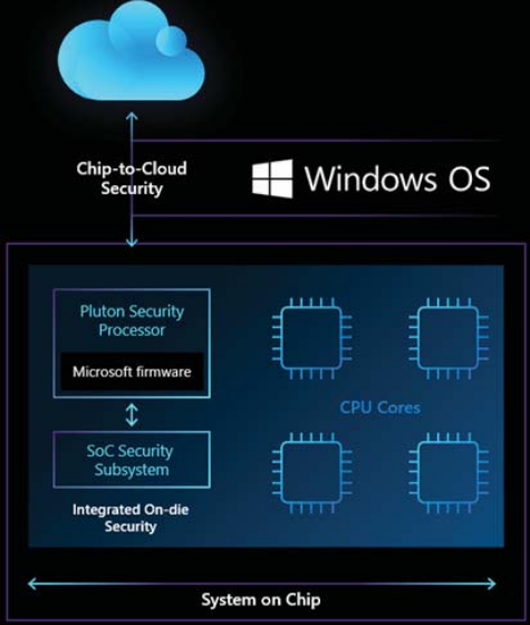

| O Pluton – processador de segurança lançado em

2020 – promete detectar alterações no firmware – software básico responsável pelo funcionamento do hardware

– e se comunicar diretamente com os servidores da Microsoft, para garantir a integridade do sistema, e instalar

atualizações por meio do Windows Update. Thiago Branquinho ressalta que as normas (como a ISA/IEC 62443) e boas práticas de segurança cibernética industrial recomendam a compartimentalização dos serviços importantes da rede crítica e a defesa em profundidade. “Portanto, instrumentos inteligentes e dados precisam residir em silos protegidos por diferentes soluções de segurança, que controlam o acesso, protegem dados, limitam o uso da rede, e inspecionam o tráfego. Adicionalmente, controles de detecção de anomalias podem ser utilizados para entender o comportamento da rede e fornecer visibilidade sobre os ativos. Cabe ressaltar que as atualizações dependem do aval dos fabricantes. E os usuários têm de estar atentos, porque os patches, quando liberados, disparam uma corrida dos criminosos cibernéticos para atacar as máquinas desprotegidas. Portanto, assim que os fabricantes da planta autorizarem a instalação de patches, os mesmos devem ser aplicados – o mais rápido o possível – conforme a gestão de mudança de cada empresa”. Os sensores e transmissores estão cada vez mais inteligentes e conectados digitalmente, isto significa que precisam de cuidados especiais. Nas aplicações de automação industrial, estes dispositivos estão vendo suas características serem ampliadas – saíram do modelo tradicional, e estão migrando para o conceito de IIoT. Neste cenário, a relação sensores / cibersegurança tornou-se prioridade na indústria, porque esses dispositivos podem ser uma porta de entrada para os hackers invadirem sistemas de plantas industriais, e causar danos irreparáveis. “Existem diversas metodologias e padrões de mercado que podem ser adotados para o aumento da segurança cibernética. Padrões de conformidade, como o da ISO 27000 ou o framework de segurança cibernética NIST, ajudam a implementar processos e boas práticas, em relação à proteção de dados e da estrutura tecnológica. Por ser uma área ampla, que necessita de atenção em diversas vertentes, como atualização de dispositivos, implementação de mecanismos de defesa, mapeamento de processos internos, e até treinamento de recursos humanos. É aconselhável que se adotem padrões bem reconhecidos e difundidos, que visam à implantação de um sistema de segurança amplo, e não somente ações pontuais ou corretivas. O ideal é que a infraestrutura tecnológica esteja sempre atualizada. Por isso, é importante acompanhar de forma rotineira os comunicados dos fornecedores e as atualizações. É importante saber quais padrões e boas práticas os fornecedores seguem, no desenvolvimento de seus instrumentos, além de levar em conta o tipo de suporte que a empresa presta, em relação aos produtos”, pondera Mauricio, do Senai. Vale lembrar que, em termos de sistemas de controle e instrumentação, há um parque instalado enorme desatualizado, e que não possui proteção adequada: um ambiente favorável e com alta vulnerabilidade para qualquer ataque. |

||||||

|

||||||

| Márcio Santos, ressalta que existem

dois tipos de patches que precisam ser

considerados. “Existem os patches de segurança elaborados pelos fornecedores de

automação, que visam a eliminar vulnerabilidades encontradas em seus próprios produtos.

Para os fornecedores industriais que levam questões

de CyberSecurity muito a sério, é comum encontrar um

Industrial Control System (ICS), Cyber Emergency Response Team (CERT), do fornecedor, o qual monitora, identifica, relata e corrige problemas de cibersegurança em seus

produtos, seja através de processos de auditorias internos,

seja através da contribuição da comunidade. Para esses

fornecedores, o tempo de correção e elaboração de um

patch interno é adequado à maioria dos sistemas industriais. Já para

os patches de terceiros, que podem envolver, desde patches de

sistemas operacionais, até mesmo

sistemas dedicados, é importante

destacar que primeiro os fornecedores destes sistemas devem liberar seus respectivos patches e, só

a partir desse ponto, os fornecedores de automação podem averiguar e confirmar o correto funcionamento do patch nos sistemas

industriais. O tempo necessário

para que os patches sejam liberados e aplicados em casos como

esse está diretamente relacionado

à adoção e ao processamento dos

patches por todos os envolvidos.

Em casos como esse, é possível que medidas de mitigação

das vulnerabilidades sejam aplicadas antes da aplicação

de um patch final em si”. Para começar a resolver, é preciso uma análise técnica e criteriosa em cima da rede corporativa e de instrumentação no parque instalado, analisando seus pontos fracos no dia-a-dia, verificando as possíveis portas de acessos de dados e acessos às redes, verificando as regras de conexão de dispositivos em redes ethernet e sem fio, sem registros e autorizações prévias, e a implantação de uma política de cibersegurança com infraestrutura especializada é o que pode garantir um melhor nível em termos de segurança. Criar mecanismos de monitoração das redes para atividades suspeitas é outro passo, mas a coisa mais importante que qualquer empresa deve fazer é assumir que todos estão em risco. “Muitas empresas vão focar em soluções técnicas, mas esquecem as pessoas. A primeira coisa é conscientizar as pessoas de que todos na organização têm um papel a desempenhar no bom gerenciamento da segurança cibernética, não apenas as pessoas que lidam com os problemas de TI. Não há dúvida de que fazer uma análise profunda, em termos de hardware/software, pode ser demorado, mas é uma etapa crucial. Se você não sabe onde estão suas vulnerabilidades, como pode elaborar uma estratégia de proteção? Depois de compreender o sistema e as vulnerabilidades, é preciso estar atento para proteger os dados confidenciais durante todo o ciclo de vida da planta e operação. Que tipo de controle de segurança se deve colocar em relação aos dados? A natureza dos dados informa qual tipo de controle de segurança usar. E a própria análise criteriosa aponta que é preciso implementar uma lista de permissões de aplicativos que podem acessar o sistema de controle em questão. Desenvolver uma lista de aplicativos que podem ser executados no sistema é muito mais eficaz contra malware, do que tentar bloquear aqueles que não podem, porque novos malwares são lançados quase que diariamente. Certamente, é importante saber exatamente o quão seguro esses aplicativos são”, analisa Cassiolato. |

||||||

|

||||||

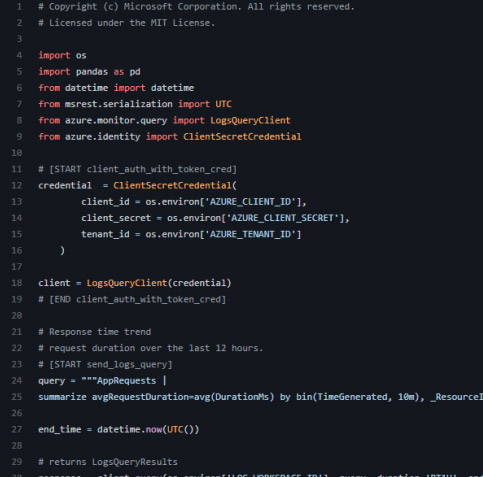

| Para a automação e instrumentação, garantir a configuração adequada e realizar o gerenciamento de patches

é fundamental. Para isso, a orientação é baixar as atualizações com assinaturas digitais e hashes (algoritmos matemáticos para a criptografia) fornecidos pelos fornecedores.

Na prática, o que acontece é que estes procedimentos

são demorados e, muitas vezes, não são executados devido à necessidade de constante verificação humana – daí

surgiram ferramentas que auxiliam quem é responsável

por garantir que estas atividades sejam realizadas. Uma

solução de gerenciamento de patch automatizado é importante para mitigar e prevenir riscos de segurança, além

de acelerar o processo. Outra etapa é isolar a rede corporativa da rede de controle de automação, especialmente da Internet. Revisar a conectividade com requisitos bem definidos. Permitir apenas conectividade em tempo real com redes externas onde houver real necessidade. Bloquear todas as portas não utilizadas, e desativar todos os serviços não utilizados. E construir um ambiente com redes segmentadas é o mais adequado; desta forma, podem-se limitar danos de uma violação de uma rede, se o malware for introduzido de alguma forma no sistema de controle ou na rede corporativa. É importante capturar todos os ataques em um local e, desta forma, evitar a capilaridade do ataque ao sistema como um todo. Evitar contas padrão e criar níveis de acesso com autenticações, reduzindo os privilégios para apenas aqueles necessários para as funções de um usuário. Implementar políticas de senha seguras, exigir credenciais separadas para zonas corporativas e de controle, e nunca compartilhar dados ou informações confidenciais ou críticas entre redes corporativas e de controle. E mais... Implementar acessos remotos seguros. “Não se devem permitir conexões persistentes para fornecedores ou usuários de negócios; devemos utilizar sempre conexão controlada e com autenticação. Já imaginou o risco, quando os funcionários de uma empresa precisam usar uma rede Wi-Fi pública e não segura quando estão externos? Existem protocolos úteis a seguir, e produtos excelentes que podem ajudar a prevenir a maioria dos ataques cibernéticos. No entanto, mesmo se você dedicar enormes recursos financeiros a firewalls e redes privadas virtuais (VPNs), se sua equipe não estiver treinada para evitar violações, é provável que ocorram ataques cibernéticos”, comenta Cassiolato. Delcio afirma que é necessário utilizar hardwares e softwares específicos para suportar o acesso remoto e procedimentos de segurança para acesso. “Os recursos aos quais os usuários têm acesso devem ser limitados quanto à necessidade, e devidamente atribuída a responsabilidade, quanto à dimensão de possíveis impactos. No System302, por exemplo, provemos diferentes grupos de usuários para limitar as ações”. “Com a conectividade entre dispositivos diferentes e de fornecedores diferentes, e entre TI e OT, a solução para o problema está na aplicação de normas internacionais, como, por exemplo, a IEC62443, que foca no conceito de defesa em profundidade, e cobre todos os níveis da conectividade industrial: dispositivo, aplicação, host, rede, perímetro, físico e políticas”, diz Ronaldo. A preocupação da indústria com cibersegurança industrial é apontada pelo estudo da Accenture Upstream Oil and Gas Digital Trends Survey, que coloca a cibersegurança como principal foco de investimentos na área digital das empresas de óleo e gás – segmento cativo para os fornecedores de sensores. A cibersegurança é apontada por 61% dos entrevistados como foco de investimentos nas organizações, um resultado cinco vezes maior do que em 2017 (12%). Os avanços trazidos pela conectividade dos sensores e IIoT traz muitas vantagens, como a distribuição dos dados coletados, mas facilita o uso de sensores por hackers, para invadir redes industriais. Os fabricantes destes dispositivos devem pautar suas plataformas nas normas vigentes, e ainda prover soluções que busquem a separação “virtualizada” entre as redes de automação e corporativa, e a implantação de firewalls entre as redes corporativa e de automação – para mitigar o risco de invasão e comprometimento do processo produtivo das empresas por hackers. |

||||||

|

||||||

| Ronaldo pontua que, como é uma ciência relativamente recente para os Especialistas de Automação, limitar o acesso aos dispositivos de automação é uma boa

estratégia porque, assim, todo o hardware hierarquicamente localizado abaixo desse nível estará protegido.

Além disso, é muito importante que as empresas contratem consultorias especializadas para testes e certificações

de segurança. Thiago Branquinho lembra que toda a atenção dada anteriormente à cibersegurança deve redobrar, com o home office. “Ao mobilizar a força de trabalho para redes não controladas, os usuários ficaram mais susceptíveis a ataques. Desde o início da Pandemia, os ataques para roubo de credenciais se intensificaram, e fizeram muitas vítimas”. Ronaldo Ribeiro pondera que tradicionalmente o modelo de segurança baseou-se na proteção de perímetros físicos (Firewall, DMZ, catraca, outros). “O avanço da computação em nuvem, principalmente a utilização de software SaaS, tem requisitado uma abordagem diferente, onde a proteção é baseada na informação (identidade, dispositivos e aplicativos). O Home Office trouxe mais exposição a ameaças, uma vez que muitas empresas não tratam a segurança com essa nova abordagem. Algumas empresas utilizam tecnologias ultrapassadas, do ponto de vista de segurança e modernidade, para conectar seus funcionários remotamente, como a tradicional VPN. O uso de múltiplo fator de autenticação (MFA) ainda é pouco utilizado nos métodos de conexão remota. Trabalho remoto, seja para acesso às redes industriais ou às corporativas, não precisa ser sinônimo de perigo. É necessário estabelecer os protocolos e as ferramentas que estabeleçam regras e condições que mitiguem os riscos, já sabemos que este é um caminho inevitável. “O impacto do home office na segurança cibernética das empresas e plantas é enorme, é preciso repensar a infraestrutura e os critérios de segurança, qualquer computador na VPN deve ser considerado suspeito, e passar pelas regras de firewall”, destaca Guilherme Neves. Makarovsky lembra que a inovação forçada pelo acesso remoto trouxe para casa os riscos cibernéticos. Muitos acessos remotos tradicionais, como VPN, permitem que, no eventual comprometimento de segurança, o atacante poderá utilizar a própria VPN para propagar seu ataque, podendo chegar à planta. “Para mitigar esse risco, recomenda-se adotar um modelo de acesso de confiança zero, exigindo interação com dispositivos pessoais, e constante análise de risco para cada acesso individual. Esse modelo chama-se Zero Trust”. Mas, o home office não é a única nova porta para ataques. A evolução das tecnologias e o volume de dados gerados nas atividades industriais trouxeram soluções que podem também abrir brechas de segurança, se não bem cuidadas: a nuvem e o blockchain. “A nuvem provê uma segurança adicional, em relação à atualização e à recuperação das máquinas, mas tem um gargalo que é o acesso, este deve ser cuidado e calculado para garantir a performance. E a nuvem não é segura por default, todas as configurações de segurança devem ser projetadas e implementadas. Então, o provedor de nuvem é importante, pois, ele tem que garantir a infraestrutura, é preciso analisar o custo e os serviços oferecidos; se a nuvem for híbrida, ou seja, servidores na nuvem e no local, pode ser uma opção para plantas, conferindo uma boa contingência”, diz Guilherme Neves. “Já sabemos que a infraestrutura utilizada na nuvem busca cumprir os requerimentos mais rigorosos de segurança física e cibernética. Sobre o acesso da planta, existem formas de se conectar à nuvem diretamente, sem precisar necessariamente passar pela internet, e com adoção de uma arquitetura de conectividade dos dispositivos, através de camadas de segmentação de redes. Para o ambiente corporativo, o uso de segundo fator de autenticação com análise condicional de risco, associado ao modelo Zero Trust, se demonstra bastante eficiente. Além dos cuidados básicos, com a troca de senhas padrão dos roteadores e dispositivos wi-fi, recomenda-se a atualização constante dos dispositivos, proteção do dispositivo, através de solução EPP+EDR, como o Microsoft Defender for Endpoint, e acesso condicional, com múltiplo fator de autenticação”, lembra Makarovsky. |

||||||

|

||||||

| Os hackers usam cada vez mais dispositivos como

termostatos e roteadores, para obter acesso ao sistema.

Os dispositivos de borda vulneráveis, como os switches

Smart, fornecem aos hackers acesso fácil ao sistema geral

de automação. O diretor do Senai postula que é importante analisar prós e contras, antes de aderir à nuvem. A nuvem promove redução de custos de infraestrutura e serviços de TI. “O benefício mais significativo vem de hospedar aplicações em infraestrutura em nuvem, devido à redução de custos de capital (CAPEX), transformando-os em custos operacionais (OPEX). A nuvem também otimiza a produtividade da equipe de TI, com o uso de IaaS, ao acelerar o desenvolvimento e a implantação de aplicações, bem como automatizar o seu gerenciamento. Os usuários finais se beneficiaram da menor indisponibilidade do serviço, e recuperação mais rápida, reduzindo o tempo de inatividade, e economizando expressivos recursos de cada aplicativo, por ano. O que leva muitas empresas a empregar soluções em nuvem para possibilitar novos modelos de negócios, e suportar aplicações de geração de receita, atingindo um maior número de usuários/clientes”. O conceito de nuvem, muitas vezes, é reduzido à transferência do datacenter local para um provedor de serviços que disponibiliza os recursos computacionais via Internet. No entanto, há alterações significativas em como os serviços são provisionados e administrados. Entender os conceitos de PaaS e SaaS são fundamentais para o sucesso da adoção da nuvem. A não observância desses pontos pode trazer aumento de custos significativos, inviabilizando soluções. A nuvem proporciona maior facilidade para reduzir ou aumentar a estrutura da empresa, ou mesmo para realizar novas implementações, uma vez que os provedores do serviço já possuem capacity planning, prevendo a entrega rápida de recursos, de acordo com as demandas do cliente, isto possibilita disponibilizar/reduzir recursos, sem ter de comprar um novo hardware, por exemplo. Um dos maiores problemas que empresas podem enfrentar com os serviços baseados em nuvem é o uso incorreto de ferramentas, que pode resultar na perda de dados. Os riscos de usar a nuvem incluem a terceirização da responsabilidade em alguns processos, acarretando problemas de confidencialidade e disponibilidade. E o maior fantasma: o acesso de terceiros às informações confidenciais. Na computação em nuvem, isso pode comprometer a proteção da propriedade intelectual (IP), e segredos comerciais e industriais. Em termos do uso de dados em nuvem, com a implementação da indústria 4.0, cada vez mais os processos industriais necessitam e geram mais dados e informações. Armazenar, processar, distribuir corretamente e assegurar essa quantidade de dados não é uma tarefa fácil de ser feita sem o auxílio da tecnologia. A computação em nuvem é o catalisador para que isso aconteça. Entre as vantagens da nuvem, destaca-se a flexibilidade e a agilidade no fornecimento dos recursos necessários para a tomada de decisão das empresas que aderiram ao novo modelo industrial. “A computação em nuvem surgiu com uma importante aliada desse processo, oferecendo vantagens, como infraestrutura flexível, compartilhamento de dados feito de forma fácil e ágil, disponibilidade dos dados em tempo real, e gestão de manutenção e de atualizações para hardware e software, por parte de provedores de serviços. Por ter essas características, a nuvem é capaz de fornecer serviços de computação, como servidores, rede, bancos de dados, softwares, entre outros, diferindo das infraestruturas físicas por sua flexibilidade, alta disponibilidade de dados, e uma capacidade de processamento que pode ser ilimitada. Tal infraestrutura é propícia para desenvolver aplicativos, recuperar dados, armazená-los, fazer backups, transmissões multimídia, hospedar sites da web, fornecer software por demanda, analisar dados, e gerar projeções para negócios de todos os portes e segmentos. Desta forma, dados e informações não pertencem “teoricamente” a um lugar físico, e todos daquela corporação podem tirar vantagens disso, é a chamada descentralização da informação. Cada profissional que atua em uma planta pode ter as informações necessárias para executar seu trabalho, mesmo que estas sejam provenientes de outra planta, de forma rápida e organizada. Sua fácil escalabilidade transmite aos processos industriais tudo o que eles necessitam, para se tornarem dignos da indústria 4.0. Além disso, por meio de acessos restritos, é possível segmentar quem o acessou e o conteúdo. Mas, aqui, novamente, deve-se ter a atenção aos requisitos de segurança da informação e garantia de seus mecanismos. Com a crescente adoção dos serviços em nuvem, os criminosos se têm aproveitado das vulnerabilidades desse serviço para atacar os sistemas das empresas. Os usuários desse tipo de solução precisam ter em mente que, já que os dados ficam acessíveis remotamente, é preciso ter mais atenção com as medidas de segurança, e incorporá-las como um hábito. Os riscos de armazenamento e as principais ameaças são semelhantes na nuvem e em qualquer outro local. Ou seja, é preciso garantir que, em todo o perímetro da empresa, as informações e sistemas estejam sempre protegidos. Quanto maior o número de sistemas conectados na nuvem, e mais dependentes as empresas forem, maior serão as vulnerabilidades nesse ambiente. |

||||||

|

||||||

| Lembrando novamente que a Pandemia do coronavírus obrigou muitas empresas a mudarem rapidamente sua

forma de trabalhar, e passarem a depender da nuvem para

realizar suas atividades. Entretanto, esse movimento não

foi feito somente pelas empresas e funcionários, mas também ocorreu nas organizações criminosas, que oferecem

ameaças cada vez mais ousadas.”, diz Cassiolato. Para Ronaldo Ribeiro, para a indústria, o caminho é a nuvem híbrida. “É a melhor forma de preservar os investimentos em computação existentes e, ao mesmo tempo, potencializar a inovação. A sugestão é buscar, entre os principais provedores de nuvem pública (AWS, Google, Microsoft e outros), o que mais possui aderência aos recursos locais, e assim agregar mais valor a essa estratégia de nuvem híbrida”. Um estudo feito pelo Gartner mostra que, até 2020, empresas que não utilizam computação em nuvem serão tão raras quanto as que hoje não utilizam internet. Isso, porque a maioria das inovações tecnológicas é centrada em cloud. Segundo o artigo ‘The ROI of Cloud ERP for SMBs’, o mercado de ERP em nuvem representa apenas 2 a 7 por cento do total deste mercado. No entanto, a previsão é que que esse percentual dobre a cada cinco anos. “A decisão de migração para a nuvem não é algo simples, algumas perguntas simples precisam ser respondidas, antes mesmo de começar. Por exemplo: para que você precisa da nuvem? Algumas companhias simplesmente consideram o conceito como, por exemplo, um vetor de economia, redução de esforço, terceirizar a gestão de parque de máquinas ou sistemas, etc. Uma boa dica é começar com a nuvem privada, e depois ir expandido para a nuvem pública. Somente cada negócio pode decidir o que pode/deve ser enviado para a nuvem pública”, diz Ronaldo. E aí entram as considerações em relação à Infraestrutura: uma conexão de internet estável é sempre desejável. Se isso for um problema, existem soluções em nuvem específicas para trabalhar em links de baixa qualidade, ou até mesmo offline. Além da conexão, é necessário considerar os dispositivos adequados para cada cenário de uso. Os usuários podem acessar serviços de computação pela nuvem quando precisam, sem a interação do provedor de serviços. Os serviços de computação devem ser totalmente sob demanda, para que os usuários tenham controle e agilidade para atender às necessidades em evolução. Os serviços de computação em nuvem estão amplamente disponíveis via rede, através das ferramentas preferidas dos usuários (por exemplo, laptops, desktops, smartphones, etc.). Ronaldo lembra que a conexão do usuário é uma das principais variáveis a serem consideradas durante um projeto de implementação de solução em nuvem. “A limitação de infraestrutura do sistema brasileiro exige esse cuidado, no entanto há soluções para os cenários mais complexos. Acredito que a única solução plausível para uma disponibilidade muito alta, para que as falhas de uma única empresa provedora de Internet não tirem do ar nossas aplicações, sejam múltiplos provedores de serviços de acesso à Internet, e um rígido contrato de SLA. Outro fato relevante é que a disponibilidade de links de alta qualidade para os grandes centros ainda é muito diferente, comparando com os menores centros”. As nuvens públicas ainda permitem que sistemas de alta disponibilidade sejam desenvolvidos em níveis de serviço, muitas vezes impossíveis de serem criados em redes privadas, exceto a custos extraordinários. A desvantagem disso é a tendência de misturar os ativos de informação com os de outros clientes da nuvem, inclusive concorrentes – de acordo com as leis e regulamentações de diferentes regiões, isso pode ser um desafio para as empresas. Makarovsky pontua que o blockchain protege eficientemente tais sistemas e dispositivos vulneráveis, descentralizando sua administração. “O blockchain, combinado com a tecnologia de IA e IoT, permite que os dispositivos tomem decisões de segurança por conta própria. A independência da autoridade central torna os dispositivos IoT mais seguros, e permite que eles detectem e ajam em comandos suspeitos de redes desconhecidas. Como exemplo, existe um famoso projeto de descentralização de dispositivos IoT, chamado IOTA, com foco no modelo de economia Machine-to-Machine (M2M)”. |

||||||

|

||||||

| Toda a complexidade das possibilidades que a IoT

criou pedem “um backbone de confiança descentralizado, que permita negociar dados, gerenciar o acesso a eles,

e rastrear responsabilidades: Blockchain fornecem esse

backbone, no entanto, para que essa infraestrutura tenha

escala e seja sustentável, as transações nessa infraestrutura

devem ser gratuitas, para permitir o acesso a bilhões de

dispositivos e dados. E a IOTA fornece a tecnologia para

desenvolver essa infraestrutura (IEEE Blockchain Technical

Briefs, January 2019). Ronaldo Ribeiro destaca que, em um banco de dados centralizado, que é utilizado atualmente pelas empresas, basta apenas uma brecha para que o invasor consiga entrar no servidor e ter acesso aos dados, muitas vezes sem deixar rastros. Com o blockchain, um invasor teria de ter o controle de 51% dos nós da corrente, ou seja, teria de invadir várias máquinas para validar uma alteração. Além disso, a rastreabilidade da movimentação gera maior confiança e segurança. Isso significa que, se um hacker conseguisse entrar em uma única máquina de uma empresa, com o objetivo de sequestrar os dados, os demais computadores que formam o bloco agiriam, invalidando a ação. |

||||||

| LEIA MAIS NA EDIÇÃO IMPRESSA | ||||||

| |

||||||

| DESEJANDO MAIS INFORMAÇÕES: redacao@editoravalete.com.br | ||||||

|

|

|