Revista Controle & Instrumentação – Edição nº 243 – 2018 |

|||||||||

| ¤

Cover Page

|

|||||||||

| Ainda em busca da convergência | |||||||||

|

|||||||||

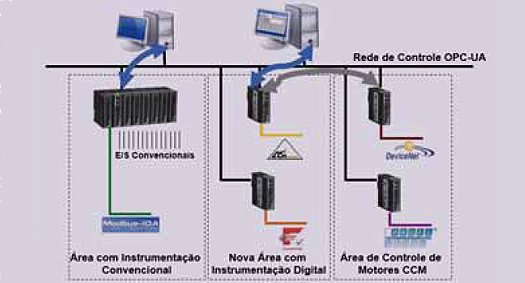

| As discussões sobre protocolos marcaram o setor de

automação, durante os anos 1990. A padronização

de apenas um protocolo universal deixou os

holofotes para a aceitação de diversos padrões – que vêm

coexistindo, porém, o tipo de dúvida que a multiplicidade

de padrões cria pode assaltar novamente os arquitetos

de sistemas industriais, agora focados na integração que a

IIoT proporciona: existem diversos padrões se desenvolvendo

em torno da TSN – Time Sensitive Networking.

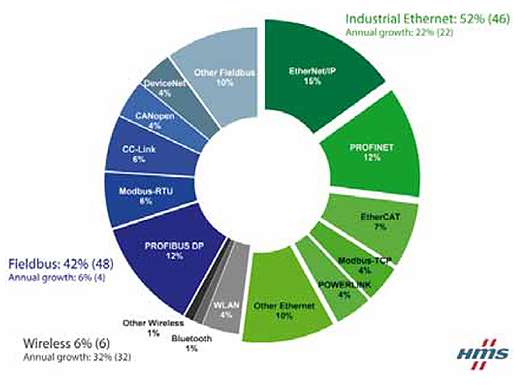

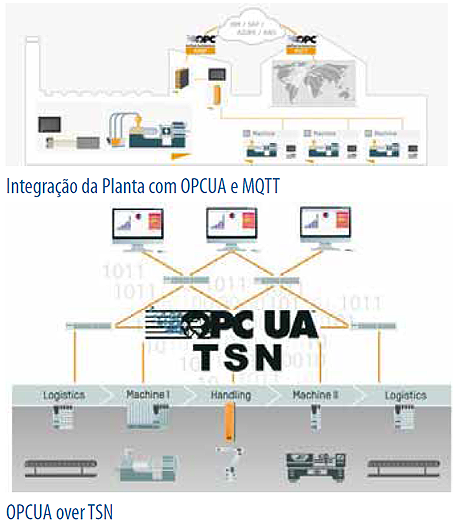

O mercado de comunicação industrial vem sendo dominado, nos últimos anos, por sistemas Ethernet que, embora compartilhem requisitos e segmentos de mercado semelhantes, têm implementações e ecossistemas diferentes, o que faz com que usuários de tecnologia, e mesmo fabricantes de dispositivos, enfrentem dúvidas sobre a disponibilidade de produtos e serviços, custos e capacidade de se conectar à IoT – Internet of Things. A Rede Unificada de Comunicação de Plataforma Aberta, Sensível ao Tempo (OPC UA TSN) tem sido vista como “a” escolha natural para conectar as plantas ao mundo virtual, por ser capaz de estabelecer uma infraestrutura de comunicação “holística”, do sensor à nuvem. E, o que parecia resolvido despertou as possibilidades em meio a um ambiente de integração entre TI / OT, já que o setor de automação industrial ainda busca um protocolo de comunicação padrão realmente aberto: hoje existem redes proprietárias – os principais fornecedores de DCS possuem redes Ethernet executando protocolos fechados –, e ecossistemas “bloqueados” – organizações cujos membros licenciam e promovem seus protocolos Ethernet. OPC Foundation TSN SIG, IEEE 802.1 Working Group, o IEEE Time-Sensitive Networking Task Group e o IETF Deterministic Networking (DetNet) Working Group, junto com os chamados “shapers”, são algumas frentes que trabalham a padronização da ligação do mundo real ao virtual. E algumas estão em movimento de convergência. |

|||||||||

|

|||||||||

|

|||||||||

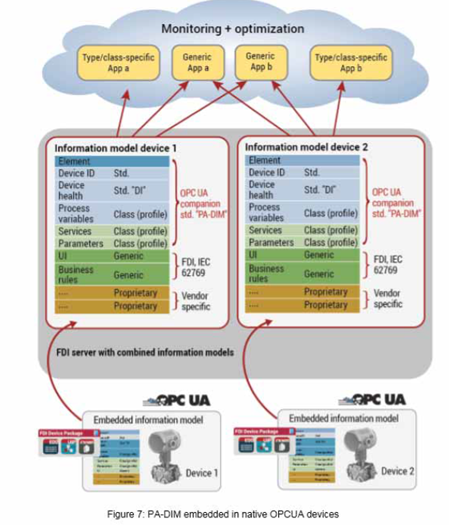

| Pode ser que continuem

existindo muitos modelos de informação

diferentes específicos

para determinados setores, porém, para indústrias

de processo, parece que o PA-DIM será a escolha

unificada dos principais fornecedores e órgãos de normas,

sem esquecer o FDI, construído para enfrentar os desafios

da integração. Isso não só facilita a integração no nível do

dispositivo e do sistema, mas, com o OPC UA incorporado

ao FDI, se estruturam caminhos padronizados para

fazer transitar informações, do campo para a nuvem. A tecnologia FDI – Field Device Integration foi desenvolvida e apoiada pelas principais organizações e fornecedores de tecnologia para a indústria de automação. O padrão FDI representa um consenso em todo o setor sobre integração de dispositivos para a indústria de processos. E, com o FDI, as vantagens do FDT/DTM são combinadas com as da EDDL em uma única solução escalável, atendendo a configuração, comissionamento, diagnóstico e calibração de equipamentos de campo. A grande vantagem é que sistemas FDI utilizam OPC-UA; é a evolução da integração de equipamentos para IoT e Indústria 4.0. O modelo de informações da FDI define como as informações de um equipamento de campo, descritas na EDD, são mapeadas em Objetos, Métodos e Variáveis do OPC UA. E, de uma forma geral, o FDI simplificará significativamente a tarefa de integração, tanto na indústria de processo, quanto na manufatura, já que suporta a integração da comunicação com dispositivos em redes heterogêneas, e o uso de qualquer hardware de comunicação. A comunicação é feita pelo OPC-UA, permitindo que OPC-Client e FDI-Client acessem dados do servidor, utilizado em aplicativos de manutenção, monitoração, gestão, etc. |

|||||||||

|

|||||||||

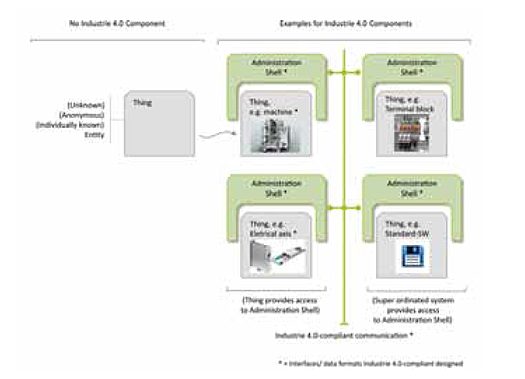

| Todos os dispositivos num sistema de produção deverão ser capazes de se comunicarem entre si, utilizando um padrão de comunicação compatível com as definições da Indústria 4.0. A camada Administration Shell armazena todos os dados relevantes dos componentes de hardware e de software existentes num ambiente de produção. O mapeamento virtual do componente está armazenado no Administration Shell, esse modelo permite novas possibilidades para um processo produtivo em rede. Como consequência da utilização desse modelo, podemos mencionar os benefícios criados para todas as empresas participantes do processo de agregação de valor: | |||||||||

|

|||||||||

| Na automação, o mesmo se aplica quando tratamos

de produtos/componentes que não possuem uma interface

de dados própria. Um bloco de conectores, por

exemplo, carrega informações em seu Administration

Shell sobre o que era conectado a ele, quando e por quê.

Cada parte torna-se assim uma parte inteligente dentro

da produção em rede. “O FDI representa uma evolução na integração dos dispositivos, pois, permitirá que o próprio dispositivo envie as informações necessárias para sua configuração. A diminuição dessas barreiras de integração vai representar um aumento na competição entre os fornecedores de hardware, e o cliente final irá se beneficiar com isso. Além disso, a fácil integração com sistemas de TI representará grandes ganhos futuros”, diz Nishimura. EDDL e FDI são ferramentas dedicadas ao Gerenciamento de Ativos. O FDI necessita de um servidor, onde as informações dos dispositivos (Device Package) estão armazenadas; já considera o uso do padrão OPC-UA entre o Servidor FDI e um software corporativo, mas a comunicação entre o Servidor e os dispositivos ainda deve ser feita no protocolo definido para aquele dispositivo. Atualmente, a maioria dos dispositivos de campo é incapaz de se comunicar diretamente nos padrões OPCUA, ou mesmo nos padrões de IIoT. No entanto, dentro da definição da estratégia Indústria 4.0, existe o conceito do Componente 4.0, qualquer coisa que esteja interconectado numa rede para realizar as funções de controle, um modelo que descreve, em detalhes, as propriedades dos Sistemas Cyber-Físicos; dessa forma, componentes de hardware e software, num ambiente de produção, podem ser capazes de satisfazer as propriedades da Indústria 4.0. |

|||||||||

|

|||||||||

| Claro que muitas tecnologias se sobrepõem, e alguns nichos exigem maior velocidade, ou capacidade de processamento; as indústrias de processo precisam ter atualizações sólidas e contínuas. Existem especificidades: você não pode simplesmente desativar uma refinaria como uma linha de montagem. Por isso, os detalhes técnicos são tão importantes. | |||||||||

|

|||||||||

| “Através da IIoT, é

possível a conexão de

grandes volumes de dados, do chão-de-fábrica à nuvem,

permitindo que a empresa faça uma análise sistemática

de sua produção, medição de eficiência e produtividade,

além da exploração de novos produtos e modelos de negócios.

Isso não se limita apenas às fábricas digitalizadas,

com máquinas modernas, mas também com soluções

que integrem máquinas antigas, disponibilizando informações

anteriormente inacessíveis ou não utilizadas, minimizando

assim perda de informações essenciais para

otimização dos processos. Além disso, outros protocolos

baseados em IoT vêm surgindo. Para comunicação sem fio, existem protocolos como LoRa, voltado para comunicações

de longa distância, e SigFox, que possui conceito

semelhante a uma operadora, ambas se destinam

a aplicativos IoT, tais como sensoriamento remoto, que

transmitem pequenos quantidades de dados com baixa

frequência; já o protocolo ZigBee foi projetado para comunicações

de mais curta distância. Em camadas específicas,

soluções como o MQTT e IPv6 vêm ganhando

grande espaço. O IPv6 proporciona um número muito

maior de endereços, permitindo conectar as máquinas e

sensores, entre si e diretamente à internet. O MQTT é um

protocolo aberto de padronização para troca de mensagens

baseado em fila e tem um funcionamento similar

a um fórum, com publicações e inscrições, facilitando a

troca de dados em um ambiente conectado”, comenta

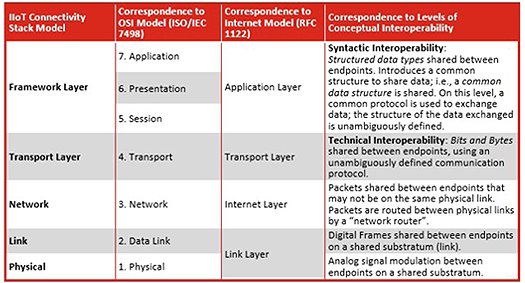

Gabriel Costa, da B&R Automação Industrial. Quando se fala da IoT – Internet das Coisas –, muitas vezes não se sabe exatamente como cada coisa tem acesso à Internet, e qual o melhor modelo de comunicação para IIoT. A transformação digital permitirá que a indústria seja mais inteligente, eficiente, barata e segura e, sem dúvida, as tecnologias “abertas” possuem os modelos mais adequados de protocolos de comunicação, evoluem continuamente, estão em sinergia com as organizações de tecnologias industriais, no que diz respeito a otimização e redução de custos, gerenciamento de ativos e melhorias em relação à confiabilidade e segurança operacional. |

|||||||||

|

|||||||||

|

|||||||||

| Márcio Santos, ressalta que, de forma alguma, a IIoT dispensa protocolos de comunicação. “Alguns protocolos de comunicação já implementam funcionalidades requeridas em sistemas de IIoT. Em muitos casos, existem até mesmo convergência de funcionalidades entre diferentes protocolos de comunicação, a fim de tornar viável um sistema de IIoT, como é o caso da convergência tecnológica entre o OPC UA e o Profinet, e até mesmo entre o OPC UA e o MQTT”. | |||||||||

|

|||||||||

| Vale lembrar que o OPC UA é um protocolo neutro

e que permite a integração entre diversos fornecedores e

em diversos cenários de uso, mas ele não tem a prerrogativa

de eliminar o uso de outros protocolos de comunicação,

pois, no seu estágio atual, o OPC UA não tem

funções e capacidade para resolver desafios, oriundos de

comunicação em tempo real, motion control e intertravamentos

no chão-de-fábrica, por exemplo. Da mesma

forma o OPC UA ainda não está maduro o suficiente a

fim de resolver desafios para entrega de dados “um para

muitos”, “muitos para muitos”, típicos de sistemas em nuvem

ou alta conectividade. Dessa forma, no estágio atual,

o OPC UA exerce excelente papel de interconectividade

neutra na comunicação entre controladores (C2C), e

entre controladores e sistemas superiores (SCADA, MES,

ERP, etc). Todos os demais casos de uso envolvem a convergência tecnológica do OPC UA com outros protocolos, sejam industriais ou de nuvem. E a necessidade do OPC UA em convergir com outros protocolos pode ser atestada através do acordo de cooperação tecnológica envolvendo a OPC Foundation e PI International, que possibilita encontrar produtos e especificações, que visam a criar cenários convergentes de uso, envolvendo o OPC UA e Profinet num mesmo sistema/produto. A convergência é muito bem-vinda, porque fará com que com o OPC tenha interoperabilidade de ponta a ponta, independente do fornecedor de dispositivos no nível de campo. “O OPC UA TSN está surgindo como uma excelente solução para comunicação Ethernet, em tempo real e independente, de fornecedor para os setores de manufatura industrial. Essa solução aborda os requisitos de funcionalidade e comunicação de dados em tempo real, tanto para máquinas de produção, como para equipamentos de processo”, diz Cassiolato. Nishimura concorda que a integração de OPC-UA e TSN representa um grande avanço tecnológico. “Ela vai permitir a integração total de várias camadas de comunicação, promovendo uma conectividade vertical sem precedentes. A aplicação de OPC-UA e TSN em ampla escala pode tornar a pirâmide de comunicação da automação atual em uma coisa do passado. Os protocolos Fieldbus atuais também estão sendo integrados às redes TSN, e isso, assim como o desenvolvimento de gateways, facilitará a integração de dispositivos por parte dos fabricantes e, consequentemente, para os usuários”. “O uso do perfil PROFISafe no OPC UA, permitindo que controladores e sistemas possam trocar mensagens de segurança via OPC UA, e não somente via Profinet/Profibus, é um dos exemplos mais latentes que podemos esperar para cenários de curto e médio prazo (até cinco anos). No longo prazo (até dez anos), é provável que o OPC UA passe a incorporar algumas funcionalidades de outros protocolos, através de tecnologias alavancadoras, como o Ethernet TSN, e a versão OPC UA Pub/Sub, porém, cravar quando e como esses cenários vão se tornar realidade é um pouco prematuro para o momento”, vaticina Márcio. |

|||||||||

|

|||||||||

| Para Giorjiani, é importante frisar que tempos de

ciclos de rede muitos curtos e determinismo são fundamentais

para controle. Essa é a base da teoria de controle,

aplicada a redes digitais. Assim, o TSN seria a esperança

ou a saída, para que as tais propostas de redes de controle

compatíveis com Ethernet atinjam o desempenho

necessário para realizar o controle. O padrão EtherCAT,

desenvolvido pela Beckhoff, apresenta características de

desempenho e capacidade de tratar grandes volumes de

dados e, através do PC como controlador, conecta-se de

forma fácil a todos os sistemas corporativos existentes atualmente,

bem como a todas as nuvens – IIoT imediato.

Além disso, por conta do alto desempenho do padrão EtherCAT, é possível integrar os demais protocolos de

controle existentes à rede EtherCAT, garantindo o uso de

dispositivos com protocolos legados, o que significa proteção

do investimento quando do processo de migração

para digitalização abrangente. Cassiolato vê o OPC como a solução completa para atender às diversas demandas e necessidades de todas as camadas verticais de acesso em dispositivos remotos: ele fornece a semântica de interoperabilidade para o mundo inteligente de sistemas conectados. “A agregação de informação sobre muitas camadas é crítica, e de fundamental importância, e a adoção desse padrão aberto é a oportunidade que gera valor para fornecedores e usuários. Por mais que possam existir outros softwares e ferramentas, a importância do OPC é fundamental, pois, ele é o elo entre as camadas e outros softwares. Sua principal função é interconectar sistemas de controle distribuídos com Windows Hosts, tipicamente, através de redes TCP/IP. Se analisarmos bem, há pelo menos duas décadas, a maioria de PLCs e gateways já possui servidores OPC e, dessa forma, até mesmo sinais convencionais 4-20mA podem ser disponibilizados via software-clientes. Esses servidores possuem os “drivers” referentes aos equipamentos suportados, facilitando leituras e escritas, e nas camadas mais externas são executadas as interfaces entre as aplicações e controles, como eventos de sistema e alarmes”, explica o executivo. Giorjiani ressalta que para um instrumento 4-20mA se comunicar com OPC-UA, basta ter funcionalidades que permitam que ele se comunique numa rede Ethernet com padrão OPC-UA. “Essa situação está bem definida dentro da Indústria 4.0, quando se definiu o “Componente 4.0” – qualquer coisa que esteja interconectado numa rede para realizar as funções de controle. Assim, por exemplo, um transmissor 4-20mA pode ser uma “coisa” conectada, e ela deve ser capaz de trocar dados dentro do padrão definido para a Indústria 4.0, que é o OPC-UA – que utiliza dois protocolos de transporte, o OPC TCP e SOA/HTTP(S), isso num esquema “Cliente/Servidor”, onde o Cliente (ou clientes), é o usuário das informações geradas pelo Servidor”. Vale lembrar que, para passar mensagens entre Clientes e Servidores OPC-UA, três informações são necessárias: o formato da mensagem; o protocolo de Transporte; as medidas de segurança do canal. E os formatos mais comuns de transporte são UA Binary + OPC TCP e XML + SOAP/HTTP(S). Mas, é isso somado aos riscos inerentes de um ambiente virtual. |

|||||||||

|

|||||||||

| No estágio atual, o protocolo OPC UA deveria ser

considerado o mais seguro dentre os protocolos de comunicação

industrial, pois, foi desenvolvido levando em

consideração cenários de criptografia, assinatura digital,

certificados de segurança, controle de usuários e regras

de firewall, só para citar alguns exemplos. Todos esses cenários

de cyber segurança podem ter custos operacionais,

que podem ter impactos, tanto na performance da rede,

quanto na operação contínua de equipamentos que os

utilizam. “É um equívoco técnico imaginar que, ao utilizar todas as funcionalidades de cyber segurança presente no OPC UA, resolveremos todos os desafios em plantas industriais. Alguns cenários de uso requerem que os protocolos de comunicação operem internamente com um nível menor de cyber segurança, dada a própria natureza de operação desses sistemas. Isso ajuda a entender por que alguns protocolos industriais não implementam todas camadas de cyber segurança que eles poderiam explorar. Não é uma limitação tecnológica, mas operacional. Exemplo, como realizar operações de manutenção Plug and Produce, com certificados digitais, sem empregar tecnologias que não são viáveis nos ambientes industriais, no dia de hoje? Não à toa, as normas de Cyber Segurança Industrial, como a IEC62443, preveem que algumas comunicações sejam consideradas inseguras, e contra-medidas de segurança, como proteções perimetrais (firewalls e controles de acessos) sejam empregadas para essas comunicações. O fato é que a evolução tecnológica e, principalmente, a necessidade por Cyber Segurança estão forçando os protocolos industriais a incorporar funcionalidades de Cyber Segurança inexistentes ou inviáveis quando tais protocolos foram desenvolvidos”, reflete Márcio Santos. Ressalte-se que a segurança de dados deve ser implementada através de um conjunto de medidas. Um protocolo, sozinho, não garante a segurança de dados. A segurança começa a diminuir a medida que uma tecnologia se torna mais difundida: atualmente existem muito mais invasões a sistemas em plataforma Microsoft do que em outras plataformas, e a difusão dos sistemas operacionais Androide e IoS está fazendo com que surjam esquemas de invasão e roubo, ou danos aos dados nesses sistemas. No caso da automação, que vem cada vez mais utilizando tecnologias consolidadas, as fragilidades dessas mesmas tecnologias serão importadas para a automação; por outro lado, as medidas de segurança já desenvolvidas para umas poderão ser aplicadas nas outras. Nishimura está certo: “o único protocolo cyber seguro é o que não se comunica com a Internet! Mas sabemos que isso não vai ser viável num futuro próximo. Existe a máxima de que “a informática veio para resolver problemas que, antes dela, não existiam”. Temos um processo parecido acontecendo no mundo do IIoT, e essa é uma tendência irreversível. Contudo, esperamos ganhos em produtividade, transparência e rastreabilidade, que somente com sistemas integrados serão possíveis acontecer”, comenta o executivo da Bosch Rexroth. E, na tecnologia de controle baseado em PC, desenvolvida pela Beckhoff, a convergência dos mundos da automação e da informática fica ainda mais clara, e pode dar indícios de caminhos possíveis: por utilizar o PC e um sistema de controle compatível com sistemas Microsoft, as medidas de segurança que se aplicam ao universo de TI, que já utilizam esta solução há muito tempo, podem ser aplicadas nos sistemas de controle baseado em PC. Desde o surgimento do IBM PC modelo 5150, em 1981, temos visto um rápido desenvolvimento tecnológico ocorrendo fora do mundo a Automação. Durante todos esses anos, os fornecedores tradicionais de automação permaneceram fechados ao que estava ocorrendo no mundo de TI e dos produtos para o mercado de consumo. “A Tecnologia de Controle baseado em PC é a que mais se mostra flexível e totalmente adaptável ao estado da arte da tecnologia. Por desenvolver e comercializar essa tecnologia, a Beckhoff pode, hoje, afirmar que já atende aos inúmeros requisitos definidos pela estratégia Indústria 4.0, e possui referências ao redor do mundo, onde a massificação da personalização já é uma realidade”, afirma Giorjiani. |

|||||||||

|

|||||||||

|

|||||||||

| O conceito de Indústria 4.0 está diretamente relacionado à conexão e geração de dados entre máquinas, equipamentos e softwares de gerenciamento em um volume e importância ainda não imaginados. O advento e crescimento do uso de tecnologia digital nos sistemas industriais também traz preocupações sobre o sigilo dos dados compartilhados em rede. Os sistemas industriais são fundamentais para a indústria de processo e manufatura e, consequentemente, são também o ativo de maior impacto no caso de um ataque cibernético. “Certamente, não existem sistemas 100% seguros e, como a maior parte dos sistemas, na prática, vai sendo adaptada com upgrades e aumento de conectividades com protocolos distintos – muitas vezes com soluções proprietárias –, torna-se difícil e muito complexo garantir a segurança. Com o advento da Indústria 4.0, soluções por software baseadas na ISA-99 e IECs começam a aparecer no mercado de forma a segmentar e criar zonas de segurança. Vale lembrar que podemos ter os melhores softwares e ferramentas para garantir a segurança, mas os principais problemas têm origem na falha humana, com pessoal sem treinamento e problemas operacionais”, reforça Cassiolato. | |||||||||

| LEIA MAIS NA EDIÇÃO IMPRESSA | |||||||||

| |

|||||||||

| DESEJANDO MAIS INFORMAÇÕES: redacao@editoravalete.com.br | |||||||||

|

|

|