Revista Controle & Instrumentação – Edição nº 231 – 2017 |

|||||||||||||||

| ¤

Cover Page

|

|||||||||||||||

Temperatura e pressão: especififi cação, tendências e mercado |

|||||||||||||||

| Assunto do momento, a Indústria 4.0 só será possível porque o seu próprio conceito é a evolução natural da aplicação das tecnologias para aumentar produtividade de maneira efi ciente e conectada, de forma customizada. Mas a maioria das ferramentas que nos levarão até lá já estão há anos nas indústrias que, de uma forma ou de outra, vem buscando aumentar a velocidade de processamento dos dados. | |||||||||||||||

|

|||||||||||||||

|

|||||||||||||||

|

|||||||||||||||

| As atividades conduzidas pelo CERT.br fazem parte

das atribuições do CGI.br de estabelecer diretrizes estratégicas

relacionadas ao uso e desenvolvimento da Internet

no Brasil; promover estudos e recomendar procedimentos,

normas e padrões técnicos e operacionais para a segurança

das redes e serviços de Internet, bem como para

a sua crescente e adequada utilização pela sociedade; ser

representado nos fóruns técnicos nacionais e internacionais

relativos à Internet. “Encontra-se em processo de aprovação a ‘Política Nacional de Segurança Cibernética (Cybersegurança)’, elaborada pelo Gabinete de Segurança Institucional da Presidência da República, que deve ser sancionada no primeiro semestre de 2018, e que define inclusive a criação de uma agência nacional de cybersegurança. A iniciativa é para suprir a necessidade de integração e de coordenação das ações de segurança da informação no país”, acrescenta Ronaldo. |

|||||||||||||||

|

|||||||||||||||

|

|||||||||||||||

|

|||||||||||||||

|

|||||||||||||||

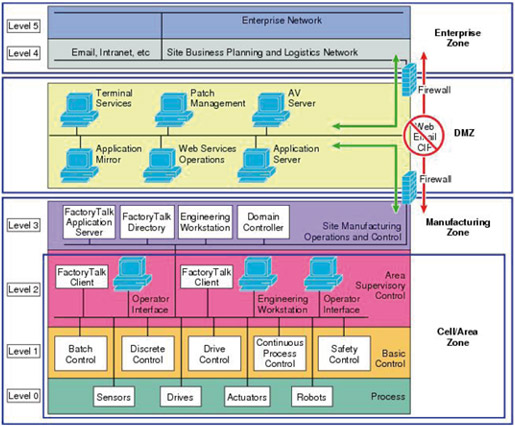

| “Segurança deve estar presente em todos os níveis,

começando com a definição de guias e regras, o adequado

nível de treinamento das pessoas em contato com a informação,

a implementação de um sistema físico que proteja

a rede e os equipamentos, a segregação de áreas restritas.

É responsabilidade de todos”, diz Nadais. Corciolli conta que os fornecedores disponibilizam segurança por criptografia avançada baseada em padrões, bem como autenticação, verificação, gerenciamento de chaves e técnicas anti-jamming. Os fornecedores indicam a necessidade de criar um plano de cybersegurança de forma a bloquear acesso, monitorar serviços, corrigir ameaças, contingenciar falhas e auditar mudanças. Entretanto, as preocupações e desafios para implantação desse plano são enormes. Mas não se pode parar por aí. “Esse novo cenário reforça a necessidade de elaborar um bom sistema de gestão de segurança com camadas de proteção para evitar falhas. Muitos recomendam uma plataforma de segurança independente das plataformas do sistema de controle de processo, porque o uso de diferentes tecnologias aumenta significativamente o esforço necessário de invasão ou falha – e facilita a manutenção”. |

|||||||||||||||

|

|||||||||||||||

|

|||||||||||||||

| Ronaldo concorda: “a cyberbersegurança em plantas

greenfield deve fazer parte do escopo global do projeto, e

ser incorporada logo no início aos sistemas de automação

e controle, de forma alinhada com os fornecedores dos

sistemas digitais, pois, vários não são compatíveis com a

grande maioria dos antimalwares. Então, é necessário desenvolver

em conjunto com os fornecedores um projeto

que atenda aos requisitos de segurança, com visão em

ferramentas modernas, assim exigir dos fornecedores que

tenham homologadas ferramentas modernas de cybersegurança. Com a necessidade de ter todo o parque industrial conectado, os riscos à cybersegurança aumentaram. Então, os sistemas legados precisam compor o planejamento de escalabilidade de forma a estarem incluídos nos novos projetos de aumento de parque industrial, embora isto não seja tarefa fácil para os fabricantes de sistemas de controle. Giovane lembra que sempre os projetos devem se basear em normas como ISA-99, NIST, NERC CIP, IEC 62351, etc. “Além disso, a contração de uma empresa para prestação de consultoria tem um valor essencial neste processo. Passos básicos que devem ser seguidos são criar um plano de segurança, separar as redes, realizar a proteção de perímetro, segmentar as redes, fazer a proteção de dispositivos, manter tudo monitorado e atualizado.” Renata conta que a proteção de sistemas legados pode ser provida por soluções de contorno que vão depender mais da arquitetura de rede do sistema do que propriamente do seu fornecedor. “A proteção em profundidade provida pelo modelo de defesa em camadas, onde são inseridas barreiras de tráfego entre as camadas de rede segmentadas conforme o modelo IEC 62443, é um bom exemplo deste tipo de medida. Atualmente, os fornecedores investem cada vez mais em soluções próprias de cybersegurança para seus sistemas. No entanto, ainda estamos aquém dos controles existentes no mercado de TI. E a indústria precisa conhecer suas principais vulnerabilidades para atestar a efetividade dessas soluções e aderência ao ambiente”. Também a evolução dos sistemas elétricos para o formato “smat grid” (SG) trouxe a preocupação com a cyberbersegurança, pois os ataques cibernéticos podem trazer prejuízos incalculáveis para todo o sistema elétrico de uma indústria, cidade ou até mesmo país. E se as redes de distribuição não foram projetadas para atender os requisitos além do fornecimento de energia, então, são necessárias alterações para melhorar a segurança e dar mais tranquilidade aos usuários – industriais ou residenciais. A experiência mostra que a cyberbersegurança pode mudar de marca para marca, pois cada sistema possui maior ou menor compatibilidade com os softwares antimalwares, até mesmo pelo encapsulamento das camadas do modelo OSI trazidos por cada fabricante. Esta dificuldade dos fabricantes de sistemas de controle em serem totalmente compatíveis com os softwares atimalwares gera uma vulnerabilidade nas redes industriais; então, cabe uma parceria com o departamento de TI para encontrar o modelo mais seguro. Como a cybersegurança é responsabilidade de todos, inclui o fornecedor de sistema de controle especificamente sobre o desenvolvimento do produto de maneira segura; há a responsabilidade do integrador ou entidade que fornece serviços para implementar sistemas de controle – que deve seguir as boas práticas de segurança alinhadas à visão de cybersegurança estipulada pelo usuário; e, claro, a responsabilidade do usuário em exigir que as boas práticas de segurança sejam atendidas – pelo pessoal de dentro de fora de sua planta – e também mantidas durante a vida útil do sistema de controle. |

|||||||||||||||

|

|||||||||||||||

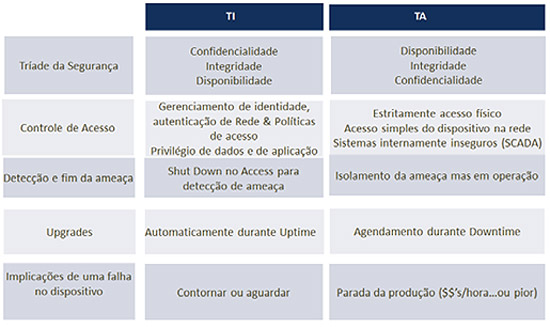

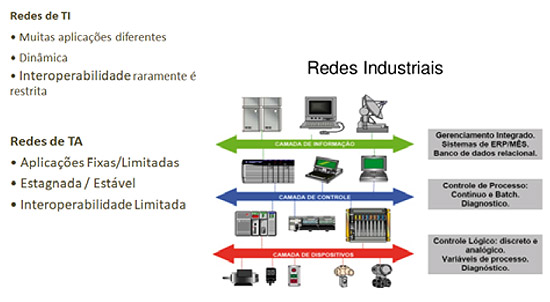

| Peixoto afirma que cybersegurança é uma atividade

contínua e que a Emerson ajuda os clientes a definirem a visão de cybersegurança aplicada a sistemas de controle

para que, sobre essa base, sejam estipulados os procedimentos

e políticas de segurança que serão seguidos e

mantidos ao longo do ciclo de manutenção da planta industrial

em questão. “A estratégia e táticas para alcançar

a visão são parte fundamental do processo, que é sempre

discutido com os clientes durante a execução de projetos

de automação. Nesse ponto, vale destacar que os clientes

devem solicitar cybersegurança nos projetos. A estratégia

é baseada em defesa por camadas, há várias soluções disponíveis

(táticas) que devem ser implementadas com o objetivo

de aumentar a cybersegurança dos sistemas, e não

somente primar pela conveniência dos processos”. “Há alguns anos, os processos industriais eram administrados de maneira isolada, sem conexão com a rede corporativa dos clientes; atualmente, a necessidade de disponibilização de dados para o nível gerencial, bem como o acesso às informações de diversas plantas, vêm se tornando uma prática frequente e trouxe essa necessidade de interligação da rede de controle com a rede corporativa dos nossos clientes. Como consequência, temos uma grande preocupação com a cybersegurança. Devido a esse cenário, as empresas de automação industrial estão desenvolvendo cada vez mais soluções para mitigar este risco. A Yokogawa fechou uma parceria com a McAfee para o desenvolvimento de um antivírus dedicado e homologado a trabalhar com nossos sistemas, e possui profissionais certificados pelo GICSP – Global Industrial Cyber Security Professional, que trabalham com a homologação de antivírus e patches de atualização, bem como a homologação dos patches de segurança da Microsoft”, conta Argolo. “Em uma planta, a partir do zero, temos a oportunidade de adotar tecnologias com estrutura de cybersegurança, lembrando que hoje a maioria dos sistemas industriais não são pensados ou têm em sua filosofia construtiva arquiteturas voltadas para isso. Ainda hoje, quando falamos de insumos de automação industrial, estes são considerados ilhas sem comunicação com redes industriais; este quadro está mudando rapidamente, devido aos novos conceitos de IIoT e Indústria 4.0”, reflete Marcílio. “Tenho o sentimento que, em boa parte das plantas industriais, a inclusão da cybersegurança nos estudos de risco ainda é um caminho a ser percorrido. Os sistemas de automação possuem vários pontos de vulnerabilidade que precisam ser mitigados. No mundo da TA, a questão da segurança de dados é relativamente nova, mas podemos afirmar que a segurança da informação, em qualquer nível da automação, já é uma barreira para a implantação e o crescimento dos sistemas para a Indústria 4.0”, reflete Corciolli. As principais diferenças encontradas entre TI e TA Tanto em novas plantas ou expansões/migrações de sistemas existentes, o primeiro passo é a definição da visão corporativa de cybersegurança que regerá os processos e políticas de segurança que serão aplicados também aos sistemas de controle. Em plantas novas, é importante incluir os requerimentos de cybersegurança nas solicitações de projeto, para que as proteções não se tornem aditivos extras que dificilmente são aprovados durante sua execução – componentes de cybersegurança devem fazer parte das especificações, desde as fases preliminares dos projetos de automação. Nos casos de sistemas existentes, há uma forte resistência às mudanças, mas a abordagem parcial, focando as deficiências latentes, pode ajudar com a implementação da visão de cybersegurança no médio e longo prazos. “Nós acreditamos que a cybersegurança depende das soluções oferecidas pelos fornecedores, e que são validadas para manter a performance dos sistemas de controle – afinal, o foco é manter o processo industrial em pleno funcionamento e não somente implementar sistemas de cybersegurança –, e também depende da adoção dessas soluções pelos clientes. Não há validade em soluções que não são implementadas pelos usuários, porém, é fundamental que essas soluções estejam disponíveis e que possuam uma maneira adequada de serem implementadas com sucesso pelos clientes e com total apoio dos fornecedores. Cybersegurança é um tema que sempre fez parte do desenvolvimento dos produtos fornecidos pela Emerson, e que, em cada uma das novas versões, integra mais funcionalidades e características que permitem ao usuário expandir as proteções contra os ataques cibernéticos”, afirma Peixoto. “Mas ainda existe muita discussão sobre cybersegurança na área de automação, e a Emerson oferece treinamentos e ministra palestras para esclarecer esse tema da melhor forma possível, e com enfoque nas soluções que fornece ao mercado de automação e controle. Também participamos nos comitês que definem os padrões e modelos de certificação que estão entrando em vigor em nível internacional (ISA, IEC, etc.). Além de participar das definições de novos padrões, a Emerson implementa novas funcionalidades e desenvolve novos produtos para atender a novos requisitos, muitas vezes excedendo as expectativas de mercado. E mantemos atualizadas soluções para atender aos mais variados requisitos de cibersegurança para as linhas de sistemas de controle, como o DeltaV e o Ovation”. |

|||||||||||||||

|

|||||||||||||||

| Todos os fornecedores têm se preocupado e proporcionam vacinas, bloqueadores de portas e acessos, entre outros. Entretanto, cada fornecedor dispõe de soluções diferenciadas para seus clientes em relação aos sistemas antivírus através de parcerias mundiais. | |||||||||||||||

|

|||||||||||||||

|

|||||||||||||||

|

|||||||||||||||

| “Segurança faz parte da

base de desenvolvimento da

Endress+Hauser, seja para inovação

em instrumentos mais seguros

(safety) ou para proteção de dados (security).

Com o crescimento de protocolos baseados em

Ethernet e redes sem fio, o assunto de cybersegurança é

cada vez mais relevante em instrumentação. Com

o lançamento do Proline 300, trouxemos o primeiro

medidor de vazão com WLAN integrada,

e para isso foi necessária a adequada camada

de segurança para proteção de dados e

criptografia de acesso. Seguir normas como a

IEC62443 e a IEC61508 é regra no desenvolvimento

de instrumentação e aplicações para

instrumentos. Equipamentos com Bluetooth 4.0

habilitado conversando com apps em smartphones

também já estão disponíveis pela Endress+Hauser,

já com criptografia adicional, incluindo um broadcast de

dados criptografados e cuidados, como o de que a senha

de acesso do usuário não seja armazenada no celular”,

conta Nadais. O executivo da Karpersky já viu a cibersegurança ter de mudar por tipo de arquitetura e fabricante de automação, e ressalta que, para cada setor industrial, ela é diferente, pois, o processo de uma indústria farmacêutica é diferente do de uma indústria de óleo e gás, por exemplo. “Já para a Instrumentação (Nível 0) não muda, já que os grandes pontos de vulnerabilidades dentro do ambiente industrial estão nas camadas 1 e 2 (SCADAs e PLCs)”. O Kaspersky Lab tem soluções justamente para estas camadas (1 e 2), o Kaspersky Industrial CyberSecurity for Nodes – projetado para abordar especificamente ameaças no nível do operador em ambientes ICS, protegendo os servidores ICS / SCADA, as IHM e as estações de trabalho de engenharia dos vários tipos de ataques cibernéticos que podem resultar de fatores humanos, malware genérico, ataques direcionados ou sabotagem – e o Kaspersky Industrial CyberSecurity for Networks – que opera na camada de protocolo de comunicação industrial (Modbus, IEC stack, ISO, etc.), analisando o tráfego industrial para anomalias por meio da tecnologia avançada DPI (Deep Packet inspection). De maneira geral, os mesmos controles e tecnologias podem ser aplicados para sistemas de controle, instrumentação e sistemas elétricos. “A abordagem pode ser diferente, a depender dos requisitos de proteção de cada sistema. Sistemas elétricos, por exemplo, são fisicamente distribuídos; portanto, potencialmente mais vulneráveis que os sistemas de instrumentação e controle – que usualmente estão alocados nas dependências da planta industrial. No entanto, o impacto de uma invasão mal-intencionada em um sistema de controle pode ter consequências mais catastróficas. Sendo assim, a engenharia envolvida neste tipo de projeto é uma equação entre os dispositivos de segurança disponíveis, a probabilidade de realização dos riscos envolvidos e a abrangência dos possíveis impactos”, pontua Renata. “Dependendo do contexto – sistema de controle de processo básico, sistema instrumentado de segurança, instrumentação, sistemas elétricos, etc.–, as camadas de proteção podem, sim, ser diferentes, em virtude dos meios de comunicação que cada componente utiliza. O meio de comunicação e a localização na planta onde cada componente é instalado, e também como esse componente é manuseado, também influem diretamente nas soluções de cybersegurança a serem consideradas”, afirma Peixoto. Para Argolo, em qualquer situação, o cliente deve considerar as medidas de cybersegurança no contexto da gestão de riscos em curso, ao invés de contramedidas isoladas, para ajudar a garantir a continuidade das empresas e das operações, e precisam de parceiros que possuam conhecimentos de domínio apropriados de TI e de TO, estabelecer um sólido plano de gerenciamento de informações, e promover um investimento em fase e implantação de tecnologia, com base nos requisitos e escala de negócios da empresa. “Investimentos apropriados na cybersegurança podem ajudar a mudar o risco para um custo de oportunidade”. Boas práticas de cybersegurança são similares independentemente do contexto, mas fatores governamentais e de regulamentações locais podem aumentar ou diminuir as exigências que os usuários devem seguir com relação às proteções adotadas. Então, um programa de cybersegurança básico deve ser baseado em três pilares: prevenção, antecipação e reação. “A prevenção e a antecipação otimizam o processo de detecção e, consequentemente, de reação. Por exemplo, o monitoramento contínuo das redes pode fornecer um nível de visibilidade das ameaças, além de gerar dados que promovam a inteligência dos mecanismos de proteção”, afirma Renata. |

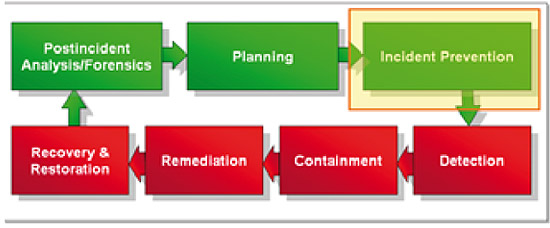

|||||||||||||||

|

|||||||||||||||

| Uma petroquímica árabe levou nove meses para perceber que estava “contaminada” e seis meses para se limpar. Isso pode indicar que a resolução do problema se baseou apenas na reação, o que pode ter alongado o processo de correção. Segundo Giovane, dependendo do vírus, isso pode acontecer porque existem ataques do tipo Zero Day, cujo objetivo é o de permanecer o maior tempo possível na rede, de forma silenciosa. “Em geral, ataques desse tipo demoram vários meses para serem identificados. Não temos como prever o tempo normal, pois, cada caso é um caso, existem redes mais complexas e outras mais simples. A orientação é sempre realizar uma análise de risco no ambiente industrial, capacitar todos os colaboradores e instalar softwares de proteções para ambiente SCADAS, PLCs e rede industrial”. | |||||||||||||||

|

|||||||||||||||

| Marcilio é incisivo: “As empresas precisam se conscientizar

de que a avaliação das áreas de risco passa

também pela cybersegurança, pois, hoje, os possíveis

ataques são mais sofisticados que a mera ação de um

hacker isolado. A necessidade de avaliação dos possíveis

erros cometidos pela equipe de funcionários da empresa

e o comprometimento resultante destas ações é que

vai levar à tomada de ações e avaliação de Hazop, Lopa,

etc.” Na Cenibra, a cyberbersegurança é feita com ferramentas de segurança de perímetro com provedores externos e clientes. No corporativo, possuímos os firewalls e antimalwares convencionais; na rede industrial, possuímos as ferramentas homologados pelos fornecedores dos sistemas de automação. O programa de cybersegurança industrial da Braskem é baseado em três pilares de atuação: “pessoas”, “tecnologias e infraestrutura” e “políticas e padrões internos”. A consolidação de padrões possibilita que, mesmo com sistemas heterogêneos, exista um nível de padronização de infraestrutura até um determinado nível. Além disso, o investimento na conscientização e treinamento dos integrantes, aliado às tecnologias disponíveis possibilitam o fortalecimento da nossa política de proteção. Corciolli ainda reflete que, “com o crescimento do uso de instrumentação inteligente, é de extrema importância aos profissionais envolvidos em projetos ou no dia-a-dia que se capacitem e adquiram o conhecimento de como determinar a performance exigida pelos sistemas de segurança; que tenham o domínio das ferramentas de cálculos e as taxas de riscos que se encontram dentro de limites aceitáveis; ou seja, que compreendam o processo antes de estabelecer o SIS. É preciso um olhar mais amplo”. E, por mais que se converse e atualize, é uma área onde sempre se está um passo atrás da ameaça. A McAfee divulgou relatório de previsões de ameaças para 2018 que identifica tendências para acompanhar, com foco na transição do ransomware dos aplicativos tradicionais para novos aplicativos, as implicações dos aplicativos sem servidor para a cybersegurança, as implicações para a privacidade do consumidor decorrentes do monitoramento dos consumidores em suas próprias casas por parte das empresas, as implicações de longo prazo da coleta de conteúdo gerado por crianças por parte das empresas e o surgimento de uma corrida de inovação em aprendizado de máquina entre defensores e adversários. |

|||||||||||||||

| LEIA MAIS NA EDIÇÃO IMPRESSA | |||||||||||||||

| |

|||||||||||||||

| DESEJANDO MAIS INFORMAÇÕES: redacao@editoravalete.com.br | |||||||||||||||

|

|

|