Revista Controle & Instrumentação – Edição nº 208 – 2015 |

||

| ¤

Cover Page

|

||

A segurança aumentou (de escopo) |

||

|

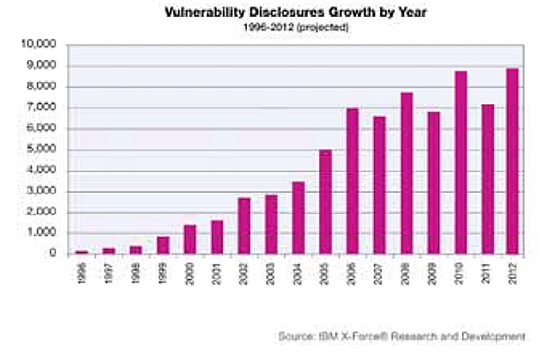

Está lá, em destaque, em todas as empresas, o painel

que mostra há quantos dias não acontecem acidentes

naquela planta. Já é sabido que seguir procedimentos de

segurança protege o trabalhador, mantém a produção e

diminui custos. Durante o Fórum da ARC no começo deste

ano, Gregory Touhill, responsável por cybersegurança

do Departamento de segurança nacional dos EUA afirmou

que as empresas deveriam postar da mesma forma

o tempo que estão livres de falhas de segurança em TI.

Para ele, cybersegurança é um item do gerenciamento

de risco. Um que cresce de importância dia

a dia. Tourill pontua que a equipe de TI de

qualquer empresa não é boba, mas as vezes

pode fazer bobagem – qualquer distração

pode ganhar dimensões inesperadas. Podese

aplicar esse mesmo pensamento às equipes

de manutenção, automação e segurança

em geral. Não há garantias de segurança, mas o NIST – National Security of Standsrds and Technology elenca cinco itens para ser efetivo em cybersecurity: identificação, proteção, detecção, resposta e recuperação. Ou seja: é preciso identificar o que se tem, fazer um levantamento e conhecer a planta e os dados que ela disponibiliza, classificando-os para não proteger demais os que não são sigilosos enquanto se deixa a descoberto os diamantes do negócio. É preciso proteger o sistema todo e poder detectar quando se está sob ataque o mais rápido possível. É preciso estar apto a responder adequadamente e refazer as defesas. |

||

|

||

| Muitas empresas ainda não se deram conta da importância

da segurança virtual, imaginando-a apenas no

espaço corporativo e na vida privada de cada um. Mas o

mundo vive há alguns anos um movimento que foi batizado

pela Alemanha de Industrie 4.0 e pelos EUA de Smart

Industry, uma evolução da indústria que pode gerar uma

revolução industrial. E o momento de participar dela é

agora. Por que? Porque a China deixou de ser copiadora e

já se transformou em desenvolvedora de tecnologia; porque

os EUA estão repatriando sua indústria, modernizando-a

e treinando pessoal; e a indústria alemã tem apoio

financeiro do seu governo para atualizar seu parque tecnológico

e ainda divulgar pelo mundo esse

novo jeito de trabalhar. Fabián Yaksic, responsável pelas atividades do IEC no Brasil e Gerente do Departamento de Tecnologia e Política Industrial da Abinee, ressalta que o termo segurança é muito amplo, podendo se referir a Seguran- ça em instalações e serviços em eletricidade; Segurança predial; Segurança patrimonial; Segurança no trabalho em máquinas e equipamentos; Segurança pessoal; Segurança na transmissão de dados; Segurança nos processos fabris; Segurança contra incêndio; Segurança contra descargas atmosféricas; Segurança de roupas; Segurança no lar, etc. Por isso a importância da norma técnica, que estabelece regras e critérios para as diferentes atividades e produtos: as mesmas quando aplicadas corretamente oferecem a segurança dos consumidores e do patrimônio. “Por isso a certificação de produtos ou das instalações oferece maior segurança para as pessoas e/ou para o patrimônio. A certificação é um processo no qual o fabricante ou importador precisa demonstrar que possui o controle sobre o processo e os produtos de forma contínua, garantindo que os produtos oferecidos à sociedade estão em conformidade às respectivas normas técnicas. A avaliação da conformidade compreende: certificação, etiquetação e inspeção, podem ser voluntários ou compulsórios e, visam à segurança das pessoas e das instalações e utilizam como ferramentas os ensaios em laboratórios de primeira parte (fabricantes), segunda parte (usuários) e terceira parte (laboratórios independentes). No processo de avaliação da conformidade os laboratórios e organismos de certificação de produtos – OCPs A segurança aumentou segurança aumentou (de escopo) de escopo) devem ser acreditados/designados por entidades regulamentadoras como o Inmetro, Anatel, etc. O Inmetro por meio de portarias estabelece os critérios mínimos que os produtos devem seguir e atender conforme requisitos estabelecidos nos regulamentos e com base as normas nacionais da ABNT – NBR, normas internacionais IEC e/ou ISO”, comenta Fabián. Os mecanismos de avaliação da conformidade implantados no país no início da década de 1980 oferecem à sociedade produtos com maior segurança, desempenho e com índices crescentes de economia de energia. Entendemos que para a aplicação das normas técnicas devem ter a seguinte prevalência: normas técnicas nacionais NBR, publicadas pela ABNT; normas internacionais IEC, ISO e/ou ITU; normas regionais CEN, Cenelec, Copant; normas sub-regionais NM – Norma Mercosul; normas setoriais como a IEEE, ASTM, Nema, etc. e normas de outros países como Iram, Aenor, Afnor – este último eventualmente. A Anatel, o Inmetro e o Procel são responsáveis pela condução e implantação de programas para os produtos fabricados no País ou importados e com um adequado acompanhamento no mercado, os usuários podem ter produtos mais seguros e com maior desempenho. Fabián lembra que ao longo da história tivemos diferentes etapas da revolução industrial e a Indústria 4.0 é um novo método de produção que está criando a quarta revolução industrial – a manufatura inteligente. E não prescinde da segurança; segurança intrínseca e funcional são muito importantes. Existe uma integração e redes de comunicação permanente entre a direção da empresa, o sistema de controle, os diferentes dispositivos e sensores, com grande utilização de redes sem fio, um sistema e grande armazenamento de dados e comunicação on-line. Na IoT temos a integração com as redes inteligentes, cidades inteligentes, automação e manufatura, segurança na saúde, sistemas de transporte inteligente e edifícios inteligentes. E a internet está totalmente incorporada na indústria, no meio produtivo, onde equipamentos e máquinas estão conectados em redes. “Com a Internet das Coisas, maior utilização das normas internacionais, IEC, ISO e ITU e maior integração entre a IEC, ISO e algumas normas setoriais como a IEEE. Maior integração entre a concepção do projeto, mercado, design do produto, modelos digitais, diferentes processos fabris, considerando uma produção flexível, produto acabado, serviços, considerando também o gerenciamento a proteção e a segurança dos dados. Na indústria 4.0 temos, entre outros, avanço exponencial da capacidade dos computadores, imensa informação digitalizada e novas estratégias de inovação: pessoas, pesquisa e tecnologia”. A IoT e a integração de máquina para máquina (M2M), possibilitará, os seguintes benefícios: redução de custos, economia de energia (no sentido amplo, elé- trica, água, gás), aumento da segurança, conservação ambiental e aumento da qualidade de vida, redução de erros e retrabalhos, eliminação dos desperdícios, transparência nos negócios, customização e escalas sem precedentes. Com a segurança eletrônica (cyber security) se pretende a eliminação e a vulnerabilidade das informações e dos bancos de dados. A norma internacional IEC 61508 estabelece a segurança funcional de sistemas de segurança elétricos e eletrônicos programáveis; a norma internacional IEC 61511 estabelece a segurança funcional – Segurança de sistemas de instrumentos no processo das indústrias; as normas IEC 61508 e IEC 61511 estão dentre do mesmo TC 65 da IEC – Medição dos processos industriais, controle e automação. E ainda outros Comitês Técnicos da IEC tratam da segurança como o TC 57 - Sistemas de gerenciamento de potência associado ao intercâmbio de informações (IEC 60870-5; IEC 61850; IEC 61970-1), o TC 66 – Segurança das medições e controle de equipamentos de laboratório (IEC 61010-1) e o TC 79 – Alarme e sistemas eletrônicos de segurança (IEC 60839-5-1; IEC 62642-1; IEC 62676-1- 1; IEC 62851-1) Carlos Eugenio Mattos Iunes, gerente de Tecnologia da Automação da Diretoria de Automação Industrial da Braskem, reforça a necessidade de atenção. “Usamos normas internacionais como a ISA 95 e ISA 99 (IEC 62443) como referência para integrar uma planta ao negócio (MES/ERP). “Cybersecurity é um dos assuntos mais discutidos hoje dentro da Automação e compartilhado com as lideranças industriais, principalmente a relação íntima entre segurança de processos e segurança da informação. Hoje, temos uma medição do nosso nível de cybersecurity em todas as unidades industriais da empresa e um plano de ação para aumentar a nossa segurança”. A Braskem inclusive já estuda disponibilizar informações gerencias das plantas em Smartphones. Mas nada de BYOD (bring your own device) por enquanto. Hoje, os smartphones utilizados são fornecidos pela empresa para acesso aos e-mails, agendas e acesso à algumas aplicações. Então, sim. É tempo de ler sobre IoT (Internet of Things) e Cloud Computing. Mas é tempo também de atualizar os sistemas, digitalizar as plantas e integrá-las. Manufatura e Processo. Tudo de forma segura. Até os anos 1990 os sistemas de segurança eram baseados em lógica de relés e cabeados porque não havia normas para o uso de softwares e instrumentos microprocessados. E a segurança se baseia em tecnologias confiáveis – o que retardou a aplicação de tecnologias rapidamente apropriadas pela produção. A necessidade de confiar numa tecnologia, de que ela tenha sido testada e vai funcionar, foi o que basicamente fez com que os sistemas de segurança tivessem uma evolução independente da dos processos. Uma falha não pode comprometer a segurança dos trabalhos. Logo os sistemas automatizados se tornaram muito mais inteligentes que os sistemas de segurança – e automatizar esses sistemas requer muita engenharia, experiência e investimentos. |

||

|

||

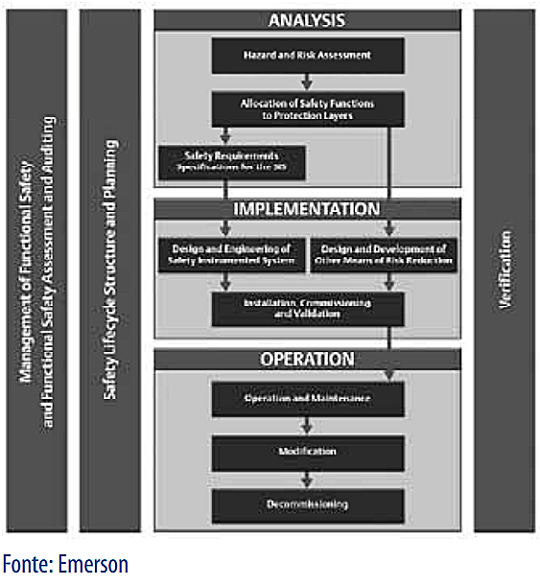

| O IEC criou, em 1995, a norma IEC 61508, que

se tornou padrão internacional e genérico de segurança funcional voltado a dispositivos elétricos, eletrônicos,

e eletrônicos programáveis. A grande motivação foi o

aumento na utilização de componentes eletrônicos em

questões de segurança e, consequentemente, a necessidade

de garantir que esses componentes fossem seguros. Some-se a isso o fato de que os instrumentos e os sistemas trabalham com softwares, o que aumenta a complexidade e a necessidade de testar todas as falhas nos vários cenários possíveis. Ainda que não haja sistema sem falhas, os testes e a normatização reduzem-nas a riscos aceitáveis. Segurança nesse contexto é funcionamento seguro em situações críticas. E para avaliar a segurança de um sistema crítico analisa-se sua documentação – que deve incluir especificação dos resultados obtidos – e verifica-se se atende na totalidade as exigências do nível de integridade de segurança (SIL) exigido para cada aplicação. A segurança é pensada item a item, mas hoje em dia o enfoque é o ciclo de vida do sistema como um todo. |

||

|

||

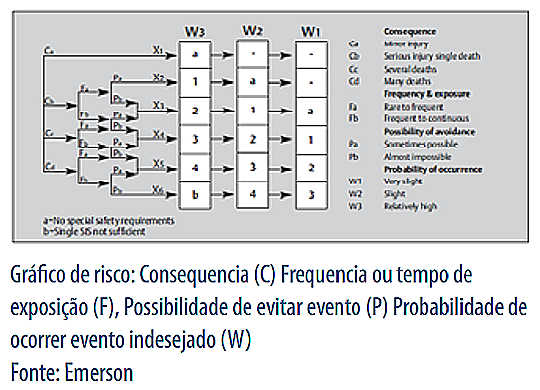

| Um primeiro passo vital no ciclo de vida de segurança

é que as funções de segurança necessárias são derivadas de

uma análise dos perigos e riscos. E não apenas a integridade

das funções de segurança, mas também a especificação

correta e eficaz das próprias funções de segurança. A norma IEC 61508-1 exige que atenção seja dada à eliminação dos perigos e enfatiza a importância primordial da eliminação dos perigos na fonte – que poderia ser, por exemplo, a aplicação de princípios de segurança inerentes ou a aplicação de boas práticas de engenharia. Mas, orientações detalhadas sobre a eliminação dos riscos não estão previstas na norma: ela exige uma avaliação da segurança funcional em todas as partes do sistema relacionadas com a segurança e para todas as fases do ciclo de vida – ou seja: vai aumentar a planta, vai modernizar, tem que engenheirar de novo! Os cenários de risco alto e médio são selecionados para passarem por análise de LOPA – layer of protection analysis, a qual pode demandar funções instrumentadas de segurança. Neste caso, o LOPA define o SIL requerido e esta informação é usada tanto para justificar projetos de adequação de SIS instalado, quanto projetos de novo SIS. Havendo necessidade de adequação de SIS existente, se o Hazop da área do SIS não estiver atualizado, certamente precisaria ser refeito para a área onde o SIS existente atua. |

||

|

||

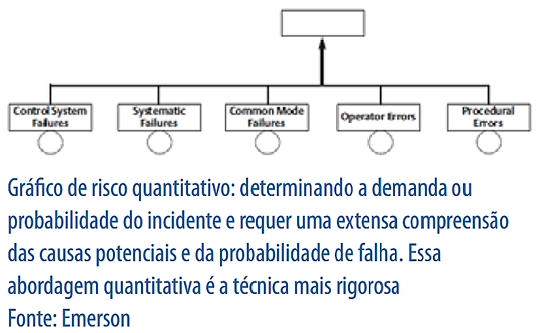

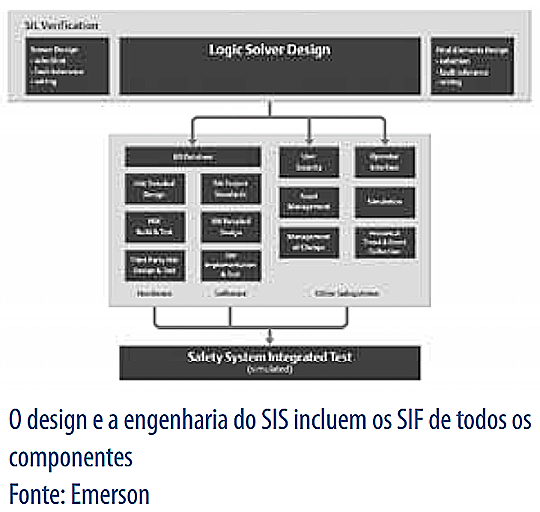

| “Quando ocorrem as revisões quinquenais das análises

de risco, sendo identificado que determinada função em operação possui SIL requerido, é realizado um levantamento

de campo e da documentação dos componentes

para que seja realizada a verificação do SIL instalado, sendo

emitido um relatório técnico com a condição atual. Caso

o SIL instalado não atenda ao SIL requerido, esta melhoria

entra no plano de investimentos para adequação, onde

serão identificadas as alterações de componentes ou de arquitetura

necessárias para o atendimento”, explica Daniel

Morales, responsável pela automação do SE da Braskem. Para definir o nível de integridade, um grupo especialista próprio, um órgão independente ou um híbrido dos dois pode ser utilizado. Mas há o requisito específico de que o avaliador deve ser competente para as atividades a serem realizadas. É preciso considerar o impacto das atividades humanas sobre o funcionamento de um sistema de segurança pois ações humanas podem inserir uma demanda sobre o sistema de proteção e estas precisam ser identificadas e quantificadas; podem acontecer falhas humanas na hora de responder eficazmente aos alarmes ou tomar outras ações que, assim, impactam sobre o sistema de protecção; podem acontecer falhas humanas em ensaios e manutenção, reduzindo a sua eficácia e aumentando a probabilidade de falha sob demanda. Então, primeiro é preciso ter em mente os conceitos sobre o ciclo de vida de segurança, que começa com análise do design e operação do SIS para garantir operação contínua segura, passa pela análise da performance probabilística: baseada no design do sistema, foca na falha randômica de componentes; na análise para mitigação de um risco específico no SIS; e na medição da redução do risco de uma SIF (safety integrity function) específica (que gera o SIL, safety integrity level). |

||

|

||

| Os primeiros passos no design do SIS selecionam e

justificam a escolha do equipamento que preeenche as

necessidades da aplicação: 1) requisitos da aplicação,

performance esperada, ratings de meio ambiente, compatibilidade

de materiais, restrições do manual de segurança

da empresa; 2) uma vez que os requisitos foram

encontrados, desenvolver os requisitos de integridade de

segurança segundo a IEC 61508 ou outra certificação,

desde que justificada. E importante: documentar tudo. As boas práticas preveem que os instrumentos devem ser certificados segundo a IEC 61508. Mas muitos tipos de instrumentos foram certificados contra os requisitos da 61508, incluindo transmissores de pressão e temperatura, instrumentos de nível e vazão, logic solvers, atuadores e válvulas. A Exida mantém uma lista completa. Erick Garcia, especialista de Instrumentação NE da Engenharia de Projetos da Braskem, explica melhor. “Não é que o instrumento não siga a norma, mas é que muitos instrumentos e válvulas atualmente em uso não passaram pelo processo de certificação, no caso da IEC 61508. Para projetos – instrumentos e válvulas novas – a princípio somente utilizamos componentes certificados. A opção para utilização de componentes não certificados seria o “proven-in-use”, também previsto na norma IEC 61511(responsável pelos princípios de segurança funcional para aplicação em SIS – safety instrumented systems em processos), que seria basicamente a comprovação da boa performance de determinado modelo na utilização de sistemas instrumentados de segurança através do histórico documentado de manutenção”. Mas, pode acontecer de um instrumento certificado não estar disponível. Então deve-se usar a justificativa da integridade necessária: a norma diz que provas devem estar disponíveis sobre a adequação dos componentes e sub sistemas que serão usados no sistema instrumentado de segurança. Ela dá poucos detalhes mas as evidências de adequação incluem exames exaustivos das características demonstrando performance em variados cenários. A adequação à aplicação deve vir primeiro. Ainda que as análises próprias sejam adequadas segundo a norma IEC 61508, a certificação por terceira parte é sempre mais aceitável do ponto de vista de compliance; existem muitos instrumentos certificados hoje em dia e se aquele que se precisa não é, seria boa prática primeiramente verificar o potencial interesse dos fornecedores. Para garantir que um sistema de segurança não está comprometido com a introdução de uma rede, uma avaliação de risco precisa ser feita de acordo com os princípios estabelecidos pela EN ISO 14121-1. Isso irá avaliar o desempenho do sistema global de segurança, com o objetivo de identificar riscos potenciais e tomar medidas para reduzi-los. Normas de segurança funcionais como IEC 61508, IEC / EN 62061 e EN ISO 13849-1 / -2 serão usadas pois analisam os níveis de segurança usando o SIL (Safety Integrity Level), a PFHd (Probabilidade de falha perigosa por hora) e outros requisitos de desempenho. Os mesmos padrões e métodos também podem ser aplicados a redes para determinar a sua conveniência. Para uma rede de segurança respeitar SIL 3, é preciso alcançar um PFHd de 10-8 ou 10-7. A IEC 61784-3 recomenda que as redes de segurança ocupem <1% do PFHd disponível. Então, a PFHd (erro residual) para as redes de segurança é <10-9; o que equivale a mais de 100.000 anos de funcionamento contínuo, sem um erro detectado. |

||

|

||

| E tudo isso existe também para manufatura.

Pode-se pensar que as máquinas são ainda ilhas

isoladas ou, no máximo, uma linha de produção formada

por máquinas ligadas por fios. Há algum tempo

o M2M utiliza links digitais para conectar máquinas

ou linhas de produção entre si e ao sistema de gerenciamento

da produção – e daí ao corporativo. Hoje

em dia, mais e mais máquinas estão ligadas a sistemas

de TI de variadas formas. E não mais por protocolos

proprietários, mas por sistemas baseados em PCs. Isso

ajuda a ver a planta como um todo e faz com que

cada vez mais o fornecedor da máquina, o usuário e

seus fornecedores possam visualizar formas mais eficientes

de interagir. De forma remota inclusive. Então,

a automação da máquina está ligada àquela do sistema

do chão-de-fábrica onde estão os CLPs que operam

as máquinas e linhas de produção, que recebem

as ordens programadas no PC, que é alimentado pelos

vários sensores da planta, incluindo instrumentos móveis de monitoração e medição. Essa comunicação,

além de otimizar os custos e os ativos, torna as atividades

todas mais seguras. Erico Grano, engenheiro de aplicação especialista em segurança de máquinas da Schneider Electric, lembra que, na manufatura, hoje, segurança está intimamente relacionada à NR-12, sem esquecer as IECs e NBRs, normas internacionais e nacionais de conceitos básicos que podem ser citadas dentro do texto da NR-12 - que pede que seja feito um inventário e que nele exista um levantamento das máquinas do maior ao menor risco com planejamento de sua adequação. |

||

|

||

| “Investir em tecnologias de ponta e apostar em um

parceiro que acredita e investe em inovação é fundamental

para ter hoje uma empresa competitiva, integrada

e segura. Na Schneider Electric estamos investindo

em diversas iniciativas inovadoras, como botões

wireless, inversores de frequência com safety integrado,

IHMs com recursos wireless/Mobile além de PLCs

com plataforma Safety. Porque a IoT chegou para ficar. Se antigamente falássemos que ter um relógio ou uma geladeira conectados à internet era algo fabuloso ou inovador, hoje em dia trata-se apenas de uma característica ou opcional desses produtos, e nas indústrias não é diferente! Investimentos estão sendo feitos para tornar os produtos cada vez mais conectados e inteligentes. O mais interessante de tudo isso é que a Schneider Electric e seus parceiros têm toda a tecnologia para tornar fábricas conectadas hoje, ampliando produtividade com a possibilidade de monitoramento à distância”, ressalta Grano. A automação e a segurança de máquinas tendem a caminhar unidas e o termo Manufatura Inteligente busca unir o melhor de cada um desses dois mundos. Para garantir a segurança de ambientes conectados como uma Indústria 4.0, é preciso estar próximo de um parceiro que investe e se preocupa com a seguran- ça cibernética. Não existe um único produto, tecnologia ou metodologia que pode mitigar totalmente os riscos cibernéticos. Proteger os ativos, incluindo computadores industriais, requer uma abordagem de segurança profunda que inclua as ameaças internas e externas, utilizando múltiplas camadas de defesa física e de procedimentos que abordem diferentes tipos de ameaças para ajudar a proteger todos os ativos. A cybersecurity não é foco apenas dos usuários mas também dos fabricantes de máquinas e equipamentos já que, com o M2M e a integração do chão de fábrica ao negócio, mais dados são armazenados e transmitidos. E o medo dos hacker é um bloqueio mental que pode neutralizar a inovação, impedindo que alguns usuários e fabricantes não se incluam no mundo com IIoT, cloud computing e Indústria 4.0. É preciso ter em mente que testes e melhorias estão levando as melhores práticas de segurança para a vanguarda, assegurando os dados industriais. E a segurança na manufatura tem três pontos importantes: o acesso local direto e indireto, além do acesso remoto. E aí entra de novo o NIST com normas e recomendações globais. Na manufatura, atenção especial deve ser dada aos PCs industriais, muito vulneráveis e um dos pontos fracos dentro de uma rede industrial, principalmente quando se pensa no número de sistemas que ainda se utiliza de sistemas operacionais antigos como o Windows 2000 ou XP, que já não têm suporte, e estão mais expostos a worms, vírus e outros ataques. Atualizar o sistema operacional é o primeiro passo para proteger um sistema baseado em PC. Para proteger os PCs, comece com as atualizações do sistema operacional. Um antivírus tradicional exclui ou coloca em quarentena um arquivo problemático mas isso tem limitações, como por exemplo, cada computador dentro da rede industrial precisar de uma licença única, tornando-o mais caro. Além disso, o banco de dados precisa ser atualizado com frequência. Muitos dos sistemas de proteção utilizados no corporativo também podem ser usados aqui. Mas, se os scanners não conseguem detectar todos os vírus e são impotentes para parar um vírus novo antes da atualização padrão, outras alternativas devem ser consideradas, principalmente porque o software não pode ser atualizado em tempo hábil num ambiente de automação se nenhuma janela de manutenção está disponível. Então, o uso de softwares chamados whitelisting são uma alternativa à análise de vírus porque funcionam com uma lista positiva onde o usuário define quais usuários, processos e programas podem ser executados no computador. Mas que medidas podem ser tomadas para proteger sistemas proprietários? Como proteger CLPs e estações de operação que usam uma versão mais antiga dos softwares porque estão em operação há décadas? Softwares de segurança de terceiros geralmente não fornecem uma solução para isso. Para proteger o controle, os fabricantes de hardware devem implementar mecanismos de segurança com opções de configuração.Uma outra abordagem é o monitoramento da integridade. Uma rede de operações precisa de acesso seguro para garantir a confidencialidade de dados e segurança física, então é importante construir um mecanismo ou aprimorar dispositivos ou sistemas para proteger contra ameaças que podem inibir as funções de protocolo legítimos, tais como reiniciar ou ligar dispositivos off. E o medo não é infundado já que ataques a controles industriais estão crescendo. |

||

| LEIA MAIS NA EDIÇÃO IMPRESSA | ||

| |

||

| DESEJANDO MAIS INFORMAÇÕES: redacao@editoravalete.com.br | ||

|

|

|